Porównanie systemów dedykowanych do ochrony sieci komputerowej

W tym rozdziale chciałbym przedstawić sposoby ochrony przed zagrożeniami, które zostały przeze mnie nakreślone wcześniej. Skoncentruje się tutaj nie tylko na typach urządzeń pod marką Cisco, na której temat jest głównie moja praca, ale także nakreśle inne rozwiązania z zakresu bezpieczeństwa komputerowego.

Istnieje szereg modeli dotyczących bezpieczeństwa informatycznego i można je podzielić na:

modele kontroli dostępu do informacji np. model kratowy, model Biba

modele ochrony informacji w bazach danych np. model Wooda

modele teoretycznych ograniczeń systemów ochrony informacji

Ogólnie pod pojęciem modelu bezpieczeństwa będziemy rozumieć precyzyjny sposób zabezpieczenia informacji, przed nieuprawnionym dostępem oraz nieuprawnionymi działaniami na niej. Większość modeli dotyczy głównie sposobu dostępu do informacji oraz kontroli jej przepływu, czyli zapewnienia poufności danych. Jednak żaden z modeli nie podaje opisu systemu bezpieczeństwa informatycznego w sposób pełny, ani nie definiuje tego pojęcia. Bowiem system bezpieczeństwa komputerowego czy informatycznego czerpie każdego z tych modeli po części, a także stosuje tzw. dobrą praktykę inżynierską, czyli właściwe zastosowanie środków w danym środowisku, które przy minimalnych kosztach zapewnią bezpieczeństwo na wymaganym poziomie. System taki nie powinien być teoretycznym modelem, ale jego główny cel to zastosowanie i dobre spełnianie swej funkcji w rzeczywistym środowisku.

Idąc dalej tym tropem każdy ze sposobów zabezpieczenia można zakwalifikować do jednej z trzech grup:

fizycznej i technicznej ochrony przed nieupoważnionym dostępem oraz siłami natury (pożar, powódź itp.) (np. system alarmowy, system przeciwpożarowy, sejfy, zamki kodowe)

sprzętowo-programowych (np. redundancje sprzętowe, programy antywirusowe, firewalle, IDS/IPS, koncentratory VPN)

organizacyjnych i kadrowych (np. udokumentowana polityka działania w zakresie zakładania kont dla użytkowników, przydzielanie haseł dostępu, ustalona polityka w przypadku różnego rodzaju awarii, klasyfikacja informacji).

Każdy dobrze zaprojektowany system bezpieczeństwa musi zawierać wszystkie z przedstawionych tu punktów. Często jednak jest tak, że świadomość zakupu firewalla i jego skonfigurowania (zastosowany 2 punkt) powoduje przekonanie, że nasz system jest już w pełni bezpieczny. Przykładem na złe działanie systemu jest zainstalowanie programu antywirusowego (punkt 2 spełniony), ale brak już osoby odpowiedzialnej za jego aktualizację, aktualizację baz wirusów czy kontrolę licencji, co powoduje znaczny spadek poziomu bezpieczeństwa w miarę upływu czasu.

Kolejną ważną cechą takiego systemu jest jego kompleksowość, która wiąże się nie tylko z wykorzystaniem tych trzech przedstawionych grup zabezpieczeń, jakie należy zastosować, ale ma on także umożliwiać wykrycie naruszenia bezpieczeństwa oraz ich próby. Taki system ma też skutecznie chronić sieć w głąb, to znaczy przełamanie jednego zabezpieczenia nie powoduje dostępu do całej sieci komputerowej, lecz tylko do jej części.

Innym ważnym elementem systemu bezpiecznej sieci komputerowej jest jej spójność tzn. przejawem jej braku jest znalezienie luk w systemie, które umożliwią ominięcie jego zabezpieczeń.

Oczywiście należy pamiętać także o tym, żeby nie było kolizji między zastosowanymi rozwiązaniami zabezpieczeń (to tzw. zasada niesprzeczności). Np. przykładem sprzeczności może być założona na routerze brzegowym lista dostępu, która blokuje wszelki ruch z zewnątrz do strefy zdemilitaryzowanej, w której są umieszczone nasze publiczne serwery a firewall umieszczony za routerem na to pozwala.

Projektując dobry system bezpieczeństwa komputerowego należy w nim zawrzeć te trzy elementy, czyli kompleksowość, spójność oraz niesprzeczność.

Taki system jest w stanie dobrze odpierać zagrożenia. Jednak trzeba pamiętać, że każdy system ulega zagrożeniom, ale może być na nie bardziej lub mniej podatny. Jeżeli system jest podatny na dane zagrożenie, bo nie jest ono zabezpieczone bądź zostało przełamane to dla większej ilości takich niezabezpieczonych podatności może dojść do penetracji systemu rysującą się w takiej sytuacji ścieżką zwaną ścieżką penetracji. Chodzi o to, aby takich ścieżek było jak najmniej, a jeśli istnieją to powinny mieć nieskończoną ilość kroków do przejścia dla docelowej penetracji przez intruza.

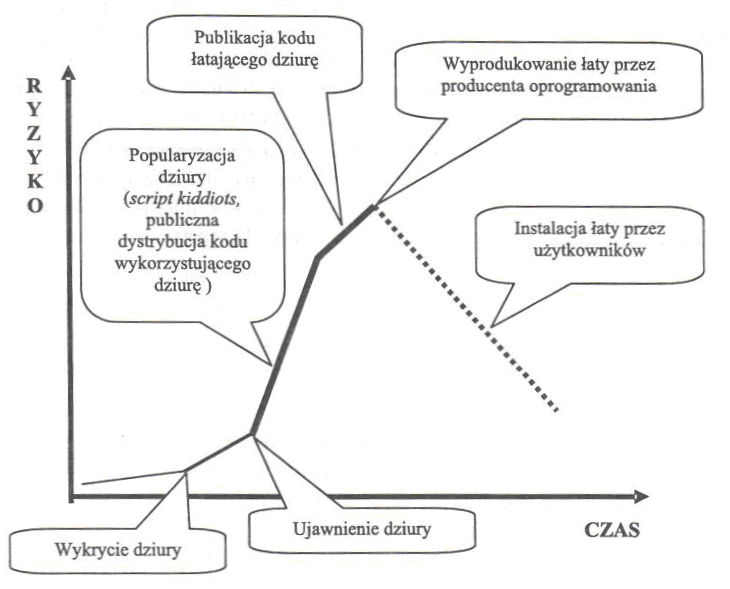

Oto charakterystyczny czas życia podatności systemowej:

Rysunek 2.8 Cykl życia podatności systemowej12

Jak widać na wykresie, aby zminimalizować podatność wymagane jest zaaplikowanie w jak najszybszym czasie łaty programowej lub aktualizacja oprogramowania.

Badania przeprowadzone na użytkownikach Internetu pokazują, że w ok. miesiąc po ukazaniu się łaty programowej jest ona instalowana na 50% hostów po drugim miesiącu znów na 50% z hostów jeszcze niezabezpieczonych itd.

Za działania aktualizacji oprogramowania odpowiedzialność ponosi administrator systemu i on powinien nimi zarządzać.

Projektowany system bezpieczeństwa komputerowego powinien być kompleksowy, spójny, niesprzeczny a tym samym zawierać możliwie mało ścieżek penetracji w teorii powinno ich być zero. Trzeba też pamiętać o tym, że dane podatności są związane z konkretnymi obiektami naszego systemu.

W warunkach rzeczywistych nie istnieje w pełni bezpieczny system komputerowy, bowiem o bezpieczeństwie informacji świadczy też jej dostępność, a warto tutaj choćby przytoczyć ataki terrorystyczne, czy różne kataklizmy, które trudno przewidzieć.

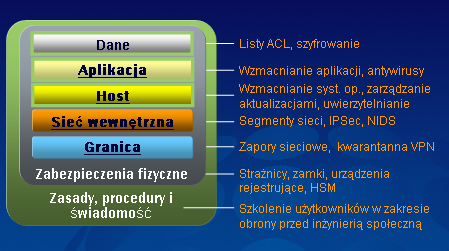

Bardzo ważne przy projektowaniu bezpiecznej sieci komputerowej jest zastosowanie tzw. bezpieczeństwa w głąb. To znaczy, aby dobrze się zabezpieczyć należy używać różnych rozwiązań na wielu poziomach systemu. Każde z tych zabezpieczeń nie jest w pełni idealne, ale dzięki takiej różnorodności tworzy się system trudny do spenetrowania przez intruza. Obronę w głąb dobrze oddaje przedstawiony poniżej rysunek.

Rysunek 2.9 Dogłębna obrona systemu13

Ja w swojej pracy zająłem się głównie sprzętowo-programowymi zabezpieczeniami z tych 3 rodzajów zabezpieczeń, które wymieniłem.

Dokładniej rozwiązania te można jeszcze dalej podzielić na:

sprzętowe (dedykowane urządzenia dla zapewnienia bezpieczeństwa jak np. firewalle sprzętowe, koncentratory VPN, IDS/IPS-y)

programowe (to programy instalowane na komputerach np. programy antywirusowe, antyspywerowe, firewalle programowe np. Zone Alarm, iptables)

sprzętowo-programowe (to dedykowane urządzenia do ochrony sieci komputerowej, na których można instalować oprogramowanie różnego rodzaju do ochrony sieci np. dedykowany serwer z zainstalowanym programowym IDS-em np. programem Snort; rozwiązanie DEP – Deep Execution Prevention, które wbudowana w procesor wraz z Windows XP SP 2 jest w stanie zablokować wykonywanie kodu z przestrzeni pamięci oznaczonej jako niewykonywalna)

Ja swoją uwagę najbardziej będę skupiał na rozwiązaniach sprzętowych ze względu na temat pracy. Na pewno za takimi rozwiązaniami stoi profesjonalne podejście do problemu bezpieczeństwa, bowiem każde z urządzeń wykonuje tylko konkretne zadanie, co nie obciąża innych urządzeń ani całego systemu w sposób znaczący. Takie rozwiązanie zapewnia też dobrą skalowalność całego systemu, bowiem może on zostać powiększony o nowe rozwiązania, które mogą nawet jeszcze lepiej przez to wykonywać swe zadania, jeśli mają możliwość współdziałania. Ważne jest w takim wypadku, aby takie urządzenia były ze sobą kompatybilne, a najlepiej pochodziły od jednej firmy. Niestety takie rozwiązanie wiąże się z dość wysokimi kosztami sprzętu oraz licencji na najnowsze oprogramowanie, czy aktualizacjami związanymi np. z sygnaturami ataków (IDS/IPS). Rozwiązania tego typu umieszczane są wewnątrz sieci komputerowej w różnych jej miejscach w zależności od potrzeb.

Rozwiązania programowe są znacznie tańsze, ale za to wykorzystują zasoby komputerów, które są przeznaczone także do innych celów niż tylko zapewniających bezpieczeństwo. Tym samym powodują większy narzut na zasoby systemu, co wiąże się ze zmniejszeniem jego wydajności. Nie są już rozwiązaniem tak skalowalnym ponieważ np. dodanie większej liczby komputerów użytkowników wymaga instalacji na każdym np. programu antywirusowego, czy zapory sieciowej. Często instalowane na komputerach klientów.

Trzeci rodzaj zabezpieczeń sieci komputerowej stanowi mieszankę dwóch przedstawionych stanowisk, ponieważ jest po części ich połączeniem może tutaj, więc liczyć na średnie koszty oraz średnie obniżenie wydajności całej sieci komputerowej.

Ogólnie sprzętowe środki ochrony przed zagrożeniami sieci komputerowej to:

firewalle (zapory ogniowe)

sensory IDS/IPS (Intrusion Detection System/Intrusion Prevention System)

koncentratory VPN (dla połączeń zdalnych z siecią wewnętrzną za pomocą szyfrowanego połączenia tzw. tunelu przez niezaufaną sieć np. Internet)

monitory sieci

UPS-y

inne urządzenia, które mają wbudowane środki ochrony jak np. listy dostępu na routerach, czy przełącznikach warstwy trzeciej

inne urządzenia przeznaczone do ochrony sieci komputerowej (np. detektor anomalii, akceleratory SSL, DataForce-y (przechowują zaszyfrowane dane, które są zabezpieczone przed dostępem))

Podrozdzialy w tym rozdziale:

Sprzętowe środki ochrony sieci komputerowej

Sprzętowo-programowe rozwiązania dla ochrony przed zagrożeniami

Kompleksowe systemy ochrony sieci komputerowej

Podsumowanie rozdziału

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.