Sieć komputerowa uczelni

Na wstępie do praktycznej części pracy chciałbym przedstawić schemat warstwy trzeciej przykładowej sieci uczelnianej, którą pragnąłbym zabezpieczyć systemem bezpiecznej sieci komputerowej z wykorzystaniem urządzeń sieciowych bezpieczeństwa firmy Cisco. Sieć ta nie istnieje w rzeczywistości, ani nie mogła być utworzona w laboratorium, ponieważ są w niej wykorzystywane adresy z puli publicznej. Jednakże funkcje poszczególnych urządzeń zostały sprawdzone w innych testowych konfiguracjach sieci. Dzięki zastosowaniu takiego adresowania schemat jest zbliżony do rzeczywistego środowiska działania takiej sieci.

Rysunek 3.13 Przykładowa sieć komputerowa na uczelni wyższej bez zabezpieczeń sprzętowych

Dobór urządzeń

Dla projektu sieci komputerowej wpierw należy wybrać odpowiednie urządzenia sieciowe, a także sprecyzować konkretne ich modele. Oczywiście wybór tych urządzeń, tak jak to jest zawsze, należy wyważyć między odpowiednią ich funkcjonalnością oraz kosztami z nimi związanymi.

Urządzenia firmy Cisco posiadają światową renomę, są sprawdzone i bardzo stabilne w swym działaniu, niestety ich cena jest dość wysoka.

Firewall

![]()

Cisco Secure PIX 515E

Rysunek 3.14 Przód urządzenia Cisco Secure PIX 515E19

Ten typ ściany ogniowej jest przeznaczony dla małych i średnich przedsiębiorstw i stanowi wyważone rozwiązanie między jego możliwościami, a kosztami (cena zakupu od 3000 USD do 7500 USD w zależności od dodatkowego wyposażenia). Jest dostosowany do montowania w szafach okablowania, zajmuje 1U. W wersji standardowej posiada dwa interfejsy Ethernet 10/100 (oprócz portu konsoli). Domyślnie port Ethernet 0 to port zewnętrzny, a Ethernet 1 to wewnętrzny. Posiada dwa złącza na karty PCI, służące do instalowania dodatkowych portów (maksymalnie czterech). Zawiera także port konsoli o prędkości 9600 bodów/s do zarządzania. Posiada możliwości failover (przez port szeregowy, a także z nowszym oprogramowaniem dalekosiężnego typu).

Parametry wydajnościowe:

maksymalna przepustowość dla tekstu niezaszyfrowanego to 190 Mb/s

maksymalna przepustowość z szyfrowaniem DES to 100 Mb/s

maksymalna przepustowość z szyfrowaniem 3DES to 63 Mb/s

maksymalna liczba jednoczesnych sesji to 130 000

maksymalna liczba jednoczesnych udziałów VPN to 2000

Dla zmniejszenia kosztów postanowiłem dla sieci komputerowej przeznaczyć jedną strefę zdemilitaryzowaną na umieszczenie w niej serwerów, ponieważ koszty zakupu licencji na dodatkowe interfejsy na firewallu dwukrotnie go podrażają. Dlatego dla PIX 1 wybrałem opcję PIX-515E-R-DMZ-BUN co oznacza, że jest to firewall w obudowie, o standardowej licencji, wraz z systemem operacyjnym oraz 3 interfejsami Ethernet 10/100 (jeden z nich jest przeznaczony na strefę DMZ) z 64 MB pamięci RAM. Jego koszt to około 3700 USD20. Natomiast PIX 2 i PIX 3 potrzebują 2 interfejsów, dlatego zdecydowałem się na opcję PIX-515E-R-BUN, który różni się tylko liczbą interfejsów od poprzedniej i jej cena wynosi około 3500 USD21.

System wykrywania włamań (IDS)

Cisco IDS 4215

Rysunek 3.15 Tył urządzenia Cisco IDS 421522

Ten model systemu wykrywania intruzów obsługuje ruch sieciowy do 65 Mb/s i jest odpowiedni dla wielu środowisk, w których są stosowane przepustowości T1/E1 (1536 kb/s / 2048 kb/s) lub T3 (44 736 kb/s). Dodatkowo do urządzenia można dodać nowe karty z interfejsami, które pozwalają na jednoczesne monitorowanie kilku podsieci w jednym urządzeniu zapewniającym detekcję i prewencję przed zagrożeniami.

IDS z tej serii posiada następujące cechy:

może pracować w trybie inline (gdy działa jako IPS)

standardowe interfejsy do nasłuchiwania jak i zarządzania: 10/100 BASE-TX

maksymalnie 4 dodatkowe interfejsy zgodne z normą 10/100 BASE-TX (czyli maksymalnie może być w sumie 5 nasłuchujących portów)

obudowa do zamontowania w szafie, wymiar urządzenia to 1U

posiada możliwość blokowania poprzez listy ACL na routerach, switchach i firewallach

posiada możliwość przerwania sesji

może blokować wiele pakietów przenoszących zagrożenia takie jak np. wirusy, robaki (tylko w trybie IPS)

loguje sesje IP, pokazuje zawartość podejrzanych pakietów

do zarządzania używa portu konsoli, Telnetu, SSH lub graficznego interfejsu www

wspiera technologię VMS Cisco do zarządzania

w wyniku błędu oprogramowania, dysku twardego może wyłączyć swoje działanie, aby cały ruch sieciowy przechodził przez urządzenie tak jakby nie istniało lub całkowicie odciąć tą gałąź sieci (tylko w trybie IPS)

automatycznie monitoruje i wykrywa awarię połączenia, komunikacji czy usług lub urządzenia

Aby zapewnić monitorowanie dwóch segmentów sieci w jednym urządzeniu (IDS 1) jak i do pracy in-line (IDS 2) potrzeba 2 interfejsów. Dlatego zdecydowałem się na opcję IDS-4215-K9. Koszt tej opcji wynosi ok. 26 000 zł.23

Na modelu tym można zainstalować nowe oprogramowanie tak, iż sensor staje się IPS-em (Intrusion Prevention System) – ma możliwość działania w trybie inline i przez to bezpośredniego blokowania niechcianego ruchu, ale posiada też właściwości typowo przeznaczone dla analizy ruchu nasłuchującego jako IDS.

Koncentrator VPN

Cisco 3005 VPN Concentrator

Rysunek 3.16 Tył urządzenia Cisco 3005 VPN Concentrator24

To platforma do obsługi ruchu VPN dla małych i średnich firm. Jego maksymalna przepustowość to 4 Mb/s (czyli może obsłużyć łącze T1/E1). Oferuje obsługę maksymalnie 200 jednoczesnych połączeń IPSec albo 50 jednoczesnych połączeń SSL/Web. Szyfrowanie transmisji odbywa się w nim programowo. Nie ma możliwości rozbudowy. Ponadto posiada pojedynczy zasilacz i dwa interfejsy 10/100 BASE-T. Jest przystosowany do montowania w szafie sieciowej ma wymiar 1U.

Tak jak inne modele z serii 3000 posiada:

procesor Motorola PowerPC

pamięć SDRAM do zwykłych operacji

NVRAM dla przechowywania krytycznych parametrów systemu

pamięć Flash dla plików systemu

Jego koszt w standardowej opcji CVPN3005-E/FE-BUN wynosi ok. 11 000 zł25.

Projekt zabezpieczenia sieci uczelnianej

Rysunek 3.17 System bezpieczeństwa dla ochrony sieci uczelnianej

Rysunek 3.17 System bezpieczeństwa dla ochrony sieci uczelnianej

W przedstawionym systemie bezpieczeństwa przykładowej sieci uczelnianej zdecydowałem się na zastosowanie trzech firewalli po jednym dla każdej ze stref, ponieważ są one trzonem każdego takiego systemu i dlatego występują w każdej z chronionych stref sieci. Dla lepszego reagowania na intruzów dodałem dwa systemy wykrywania włamań. IDS 1 pracuje w trybie sensora, a więc nie obciąża sieci, kontroluje strefę DMZ oraz całkowity ruch przesyłany z, do i przez sieć wewnętrzną uczelni. IDS 2 pracuje w trybie in-line z oprogramowaniem IPS może więc nie tylko monitorować, ale także aktywnie uczestniczyć w podjęciu działań zapobiegawczych zagrożeniom np. przez odcięcie na godzinę adresu IP, z którego pochodził określony atak. Zastosowałem także koncentrator VPN do łączenia się studentów ze zdalnych lokalizacji do sieci pracowni komputerowych, dzięki czemu mogą uczestniczyć np. w zajęciach, korzystać z materiałów udostępnianych lokalnie, czy rozwiązywać zadania interaktywne.

Konfiguracja PIX 1

Rysunek 3.18 Segment sieci z firewallem PIX 1

nameif ethernet0 outside security0

nameif ethernet1 inside security100

nameif ethernet2 DMZ security50

Nadanie interfejsom odpowiednich poziomów zaufania. Poziom 100 to ten najbardziej zaufany przeznaczony dla sieci wewnętrznej. Strefa zdemilitaryzowana (tam gdzie przebywają serwery) nie jest już tak bezpieczna, dlatego ma średni poziom zaufania. Najmniej zaufana jest sieć zewnętrzna (Internet) dlatego ma najniższy poziom bezpieczeństwa, czyli 0. Ustawienia te pozwalają PIX-owi stosować algorytm ASA, który jest sercem działania tego urządzenia.

interface ethernet0 auto

interface ethernet1 auto

interface ethernet1 21 physical

interface ethernet2 auto

Poszczególne interfejsy negocjują najlepsze parametry do połączenia z drugą stroną. Do wewnętrznego interfejsu została przypisana sieć VLAN 21.

ip address outside 110.87.238.2 255.255.255.0

ip address inside 10.1.1.1 255.255.255.252

ip address DMZ 10.17.0.1 255.255.255.0

hostname PIX_1

Przypisanie adresów IP do poszczególnych interfejsów oraz nadanie nazwy PIX_1 zaporze.

ssh 10.11.13.0 255.255.255.0 inside

ssh 10.11.14.0 255.255.255.0 inside

passwd trund$e@24h!asslooo& encrypted

ssh timeout 15

Przyznanie uprawnień do logowania na zaporze sieci administracyjnej oraz administracyjnej sieci VPN. Zdefiniowano ponadto hasło dla dostępu zdalnego oraz, że po 15 minutach bezczynności połączenia zostanie rozłączona sesja ssh.

enable password trudn$e@12h!asslooo& encrypted

Konfiguracja hasła dla trybu uprzywilejowanego na firewallu.

access-list acl_out deny ip 10.0.0.0 255.0.0.0.0 any

access-list acl_out deny ip 172.16.0.0 255.240.0.0 any

access-list acl_out deny ip 192.168.0.0 255.255.0.0 any

static (inside,outside) 110.87.238.14 10.17.0.14

access-list acl_out permit tcp any host 110.87.238.14 eq 20,21 500 50000

static (inside,outside) 110.87.238.16 10.17.0.16

access-list acl_out permit tcp any host 110.87.238.16 eq www 500 50000

static (inside,outside) 110.87.238.18 10.17.0.18

access-list acl_out permit tcp any host 110.87.238.18 eq 25,110,995 500 50000

access-group acl_out in interface outside

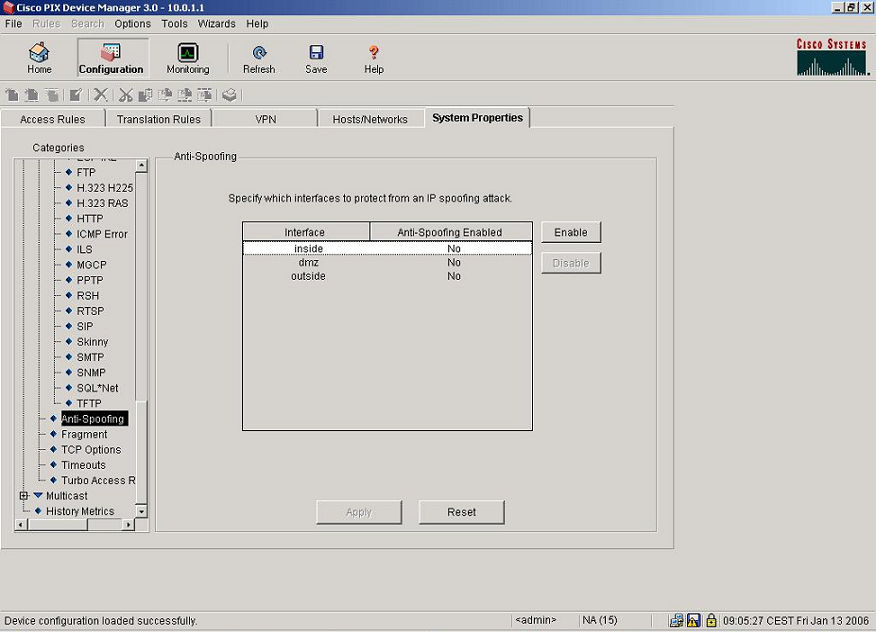

Wpierw zabronione jest routowanie adresów z puli prywatnej na interfejsie zewnętrznym, co ma ograniczyć ip spoofing.

Dalej skonfigurowano translację statyczną dla serwerów, czyli przypisanie serwerom mającym adresy prywatne adresów zewnętrznych, aby mogły być osiągalne w Internecie. Określono także, do jakiego typu usług można mieć dostęp dla poszczególnych serwerów. Np. drugi z nich to serwer www, a więc klienci podłączający się pod niego mogą to uczynić tylko na jego 80 porcie oraz, że maksymalna liczba połączeń do tego serwera może być równa 500, a także maksymalnie może zostać zainicjowanych 50000 połączeń embrionalnych (pierwsza faza uzgadniania trójetapowego w protokole TCP). Taka konfiguracja chroni przed atakami SYN i LAND oraz atakami typu DoS.

nat (inside) 1 0.0.0.0 0.0.0.0 2000 100000

global (outside) 1 110.87.238.20-110.87.238.254 netmask 255.255.255.0

route outside 0.0.0.0 0.0.0.0 110.87.238.1 1

Domyślnie każde połączenie wychodzące do sieci zewnętrznej będzie tłumaczone na adresy z puli dla adresów zewnętrznych. Dodanie opcji maksymalnej liczby połączeń oraz połączeń embrionalnych pozwala na ograniczenie ataków typu DoS inicjowanych z naszej sieci. Translacja adresów dodatkowo zabezpiecza przed otwartym atakiem na wybrany adres IP z naszej sieci wewnętrznej.

ntp server 123.123.111.23 key 187549597 source outside prefer

ntp authenticate

ntp authentication-key 85485495437 md5 4300g5ugj034gk0j094

ntp trusted-key 845354385

Konfiguracja synchronizacji czasu z jednym z zaufanych serwerów czasu. Synchronizacja taka jest bardzo ważna, gdy chcemy ustalić kiedy dane zdarzenie zaszło i mamy parę sygnałów pochodzących z różnych urządzeń o tym fakcie.

logging host DMZ 10.17.0.2

logging trap informational

logging on

Definicja na jaki serwer zapisywać dziennik zdarzeń, czyli tzw. logi. Będzie to czynione od poziomu ważności informacyjnego komunikatów systemowych w górę.

sysopt security fragguard

Uruchamia strażnika fragmentacji pakietów IP. Co zabezpiecza na przykład przed atakiem typu teardrop.

fixup protocol ftp 21

fixup protocol http 80

fixup protocol smtp 25

Definiuje, na jakich portach jakiego typu ruchu jednostka PIX ma się spodziewać, aby mogła go interpretować właściwie. Np. ostatnia linijka powoduje nadzorowanie poczty elektronicznej (Mail Guard) co zapobiega niespodziewanej zmianie serwera SMTP, czy nieprawidłowym zakończeniu poleceń pocztowych. Strażnik poczty pozwala także tylko na przesyłanie ośmiu podstawowych komend do komunikacji z serwerem poczty.

ip audit attack action alarm drop

ip audit info action alarm

Aktywują mechanizmy wykrywania intruzów o znanych sygnaturach w ścianie ogniowej. Jeżeli zdarzenie zostanie uznane za atak to zostanie podjęta akcja zapisu informacji o tym do logu oraz odrzuceniu pakietu. Gdy było to zdarzenie informacyjne to tylko jest ono zapisywane do dziennika.

route inside 10.0.0.0 255.240.0.0 10.1.1.1

route DMZ 10.17.0.0 255.255.255.0 10.17.0.1

ip reverse-path interface outside

ip reverse-path interface DMZ

ip reverse-path interface inside

Zostaje włączona funkcja bezpieczeństwa, która zapewnia sprawdzenie czy istnieje droga powrotna do adresu źródłowego oraz czy pakiet przyszedł przez właściwy dla tej trasy interfejs. Bardzo utrudnia to spoofing IP, czyli podszywanie się pod adresy.

isakmp policy 10 authentication pre-share

isakmp policy 10 encryption 3des

isakmp policy 10 group 2

isakmp policy 10 hash sha

isakmp policy 10 lifetime 86400

isakmp enable outside

isakmp identity address

isakmp key po45z%hhh$#46slo! 0.0.0.0 netmask 0.0.0.0

Ustala parametry internetowej wymiany kluczy (IKE) dla zdalnie łączących się administratorów dla zapewnienia im dostępu do wewnętrznej sieci uczelni. Metodą uwierzytelniania będzie współdzielony klucz. Algorytmem szyfrowania będzie 3DES. Będzie używana 2 grupa algorytmu Diffie-Hellmana oraz funkcja mieszająca SHA. Okres sesji wynosi zaś 86 400 sekund (24 godziny). Hosty będą identyfikowane po adresie, który może być dowolny, ale musi posiadać dane hasło. IKE jest włączone tylko na interfejsie zewnętrznym.

ip local pool adresy_lok_vpn 10.11.14.1-10.11.14.254

isakmp client configuration address-pool local adresy_lok_vpn outside

access-list no_nat permit ip 10.11.13.0 255.255.255.0 10.11.14.0 255.255.255.0

nat (inside) 0 access-list no_nat

Łączącym się klientom po poprawnym ich zweryfikowaniu zostaną przypisane adresy ze zdefiniowanej puli. Określone też zostało, aby nie wprowadzać translacji dla adresów sieci wewnętrznej administracyjnej łączących się z adresami sieci administracyjnej zdalnej.

sysopt connection permit-ipsec

Polecenie to powoduje ominięcie list ACL dla pakietów przybywających z tunelu IPSec dla sieci VPN.

crypto ipsec transform-set moje_reguly esp-3des esp-md5-hmac

crypto dynamic-map dyn_mapa 10 set transform-set moje_reguly

crypto map moja_mapa 10 ipsec-isakmp dynamic dyn_mapa

crypto map moja_mapa client configuration address initiate

crypto map moja_mapa client configuration address respond

crypto map moja_mapa interface outside

Ta część konfiguracji definiuje, jakie przekształcenia mogą zostać użyte podczas trwania sesji tutaj np. może być wykorzystane przekształcenie ESP z szyfrowaniem 3DES (168 bitowe). Następne wiersze ustalają mapę kryptograficzną poprzez jej nazwę oraz numer wraz z określeniem, że IKE negocjuje parametry sesji. Ustalone jest też, dla których połączeń ma być wykorzystana ta mapa oraz, że jest przypisana do interfejsu zewnętrznego.

vpngroup grupa_vpn address-pool adresy_lok_vpn

vpngroup grupa_vpn dns-server 194.204.159.1

vpngroup grupa_vpn idle-time 1800

Tutaj zdefiniowane są parametry przypisywane klientom łączącym się za pomocą VPN-u do zapory sieciowej. Np. klienci automatycznie otrzymują informację o adresie IP serwera DNS, którego mają używać.

access-list acl_in permit ip 10.11.13.0 255.255.255.0 any

access-list acl_in permit ip 10.11.14.0 255.255.255.0 any

access-list acl_in permit udp host 10.4.0.2 host 10.17.0.2 eq 514

access-list acl_in permit tcp 10.2.0.0 255.255.0.0 10.17.0.5 255.255.255.255 eq 6876

access-list acl_in deny ip 10.2.0.0 255.255.0.0 any

access-list acl_in permit ip 10.0.0.0 255.240.0.0 host 10.17.0.4 eq 20, 21

access-list acl_in permit ip 10.0.0.0 255.240.0.0 host 10.17.0.8 eq 25, 110, 995

access-list acl_in permit ip 10.0.0.0 255.240.0.0 host 10.17.0.6 eq 20,21,80

access-list acl_in permit ip 10.0.0.0 255.240.0.0 host 10.17.0.9 eq 22

access-list acl_in deny ip 10.0.0.0 255.240.0.0 10.17.0.0 255.255.255.0

access-list acl_in permit ip 10.0.0.0 255.240.0.0 any eq 20, 21, 25, 53, 80, 110, 123 ,143, 194,220, 443, 989, 990 ,993, 995, 5190, 6667

access-group acl_in in interface inside

Zablokowano możliwość podszywania się pod adresy inne niż zdefiniowane w sieci wewnętrznej wraz z definicją reguł podstawowego Internetu oraz rozszerzonych jego możliwości dla administracji. Natomiast sieć biblioteczna ma tylko dostęp do aplikacji na serwerze bibliotecznym nasłuchującym na porcie 6876. Hosty z sieci wewnętrznej mają możliwość do korzystania z usług serwerów sieciowych zgodnie ze świadczonymi przez nie usługami. Np. dla serwera www umożliwiono także dostęp przez protokół FTP dla zmiany przez użytkowników swoich plików stron webowych. Pozwolono także na przepływ pakietów odpowiedzialnych za logowanie informacji z koncentratora VPN do serwera syslog oraz zgodnie z polityką bezpieczeństwa na dostęp przez ssh do serwera unixowego.

write memory

exit

disable

Zapisanie konfiguracji do pamięci nieulotnej, wyjście z trybu konfiguracji i uprzywilejowanego, czyli jest to operacja tzw. wylogowywania.

Konfiguracja IDS 1

Rysunek 3.19 Położenie IDS 1 w sieci komputerowej

| Wstępna konfiguracja IDS 1 |

| enable

configure terminal setup Continue with configuration dialog?[yes]: yes Enter host name[sensor]: IDS_1 Enter IP address[172.21.172.25]: 10.11.13.2 Enter netmask[255.255.255.0]: 255.255.255.0 Enter default gateway[172.21.172.1]: 10.11.13.1 Enter telnet-server status[enabled]:disabled Enter web-server port[443]:443 Modify current access list? [no]:no Modify system clock settings?[no]:no [0] Go to the command prompt wihtout saving this config. [1] Return back to the setup without saving this config. [2] Save this configuration and exit setup. Enter your selection [2]:2 Configuration Saved. exit disable |

Teraz możemy się połączyć z IDS-em za pomocą przeglądarki internetowej oraz interfejsu graficznego IDM (IDS Device Manager) sensora. Taki sposób konfiguracji jest bardzo wygodny i zapewnia minimum pomyłek i pominięć ważnych opcji. Przesyłane dane są szyfrowane dzięki zastosowaniu technologii SSL. Domyślnie cała sieć 10.0.0.0 jest dopuszczona do komunikacji w ten sposób z sensorem.

W przeglądarce należy wpisać: https://10.11.13.2 co rozpocznie proces logowania do sensora. Należy podać nazwę użytkownika oraz hasło (domyślnie oba to: cisco). Należy zaakceptować certyfikat, który IDS wygenerował na podstawie swojej nazwy oraz nazwy organizacji. Aby sprawdzić poprawność certyfikatu można połączyć się z sensorem np. poprzez ssh i poprzez polecenie fingerprint sprawdzić z wygenerowanym ciągiem na certyfikacie. Jeżeli weryfikacja jest poprawna, to można zainstalować certyfikat. I naszym oczom ukazuje się interfejs IDM-a.

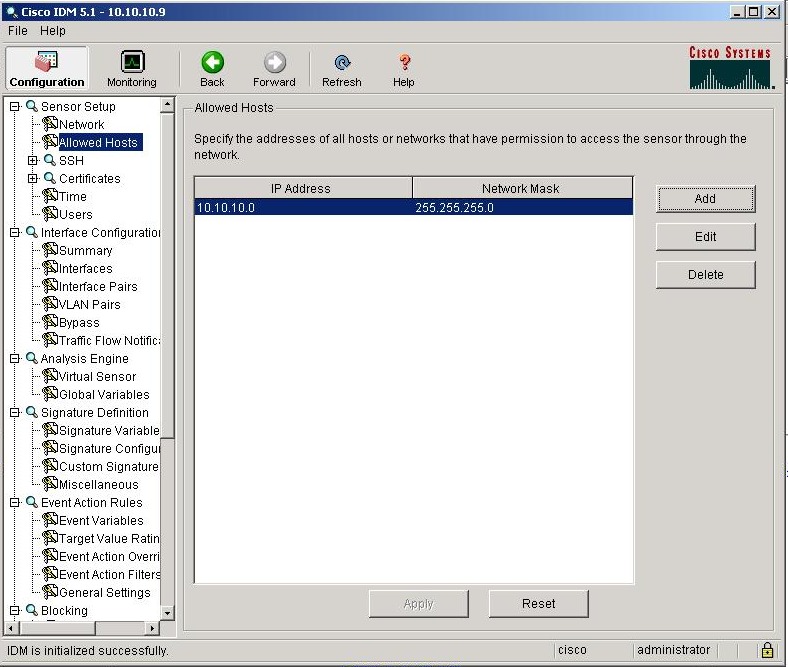

Poprzez ekran: Device > Sensor Setup > Allowed Hosts

Pozwalamy tylko na dostęp do sensora przez sieć mają mieć tylko administratorzy, a więc sieci: 10.11.13.0/24 oraz 10.11.14.0/24.

Rysunek 3.20 Przykładowy ekran konfiguracji adresów IP dopuszczonych do zarządzania

IDS-em26

Poprzez Sensor Setup > Time dokonujemy ustawienia czasu. Określamy serwer czasu NTP jak i klucz oraz numer klucza dla uwierzytelnienia serwera czasu. Trzeba też ustawić strefę czasową, w której się znajdujemy, można także dokonać automatycznej zmiany czasu z zimowego na letni i odwrotnie.

W Sensor Setup > Users. Dodajemy nowych administratorów poprzez przypisanie odpowiedniej nazwy oraz roli jako Administrator oraz hasła dostępu.

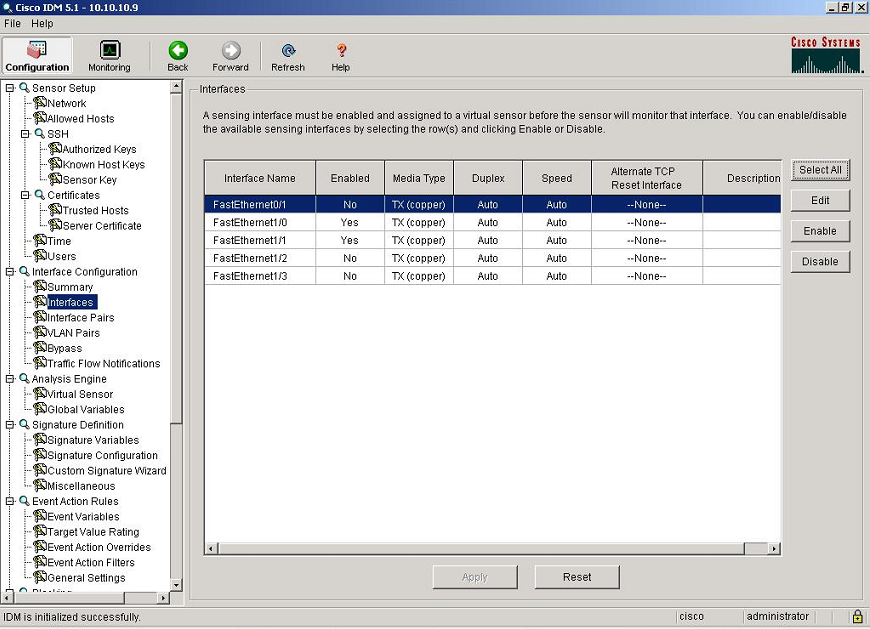

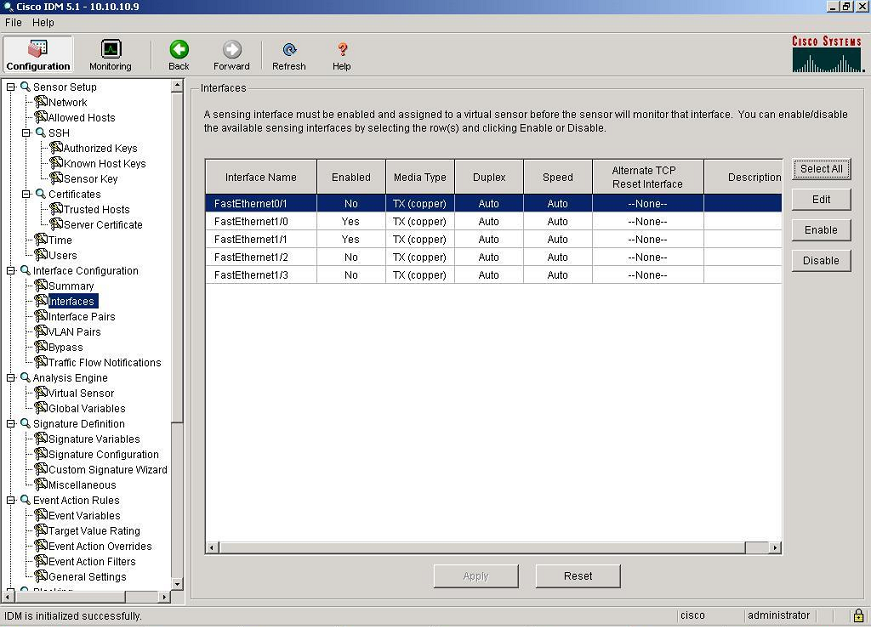

Tutaj (rysunek poniżej) włączamy interfejsy FastEthernet1/0 i FastEthernet1/1. Natomiast interfejs przeznaczony dla linii komend nie jest tutaj w ogóle wyszczególniony.

Rysunek 3.21 Przykładowe okno konfiguracji interfejsów IDS-a27

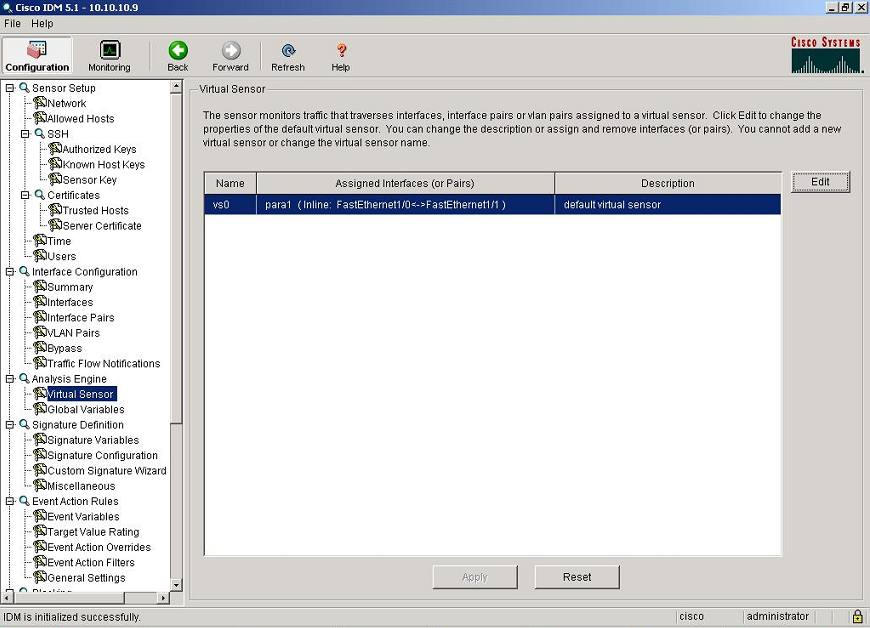

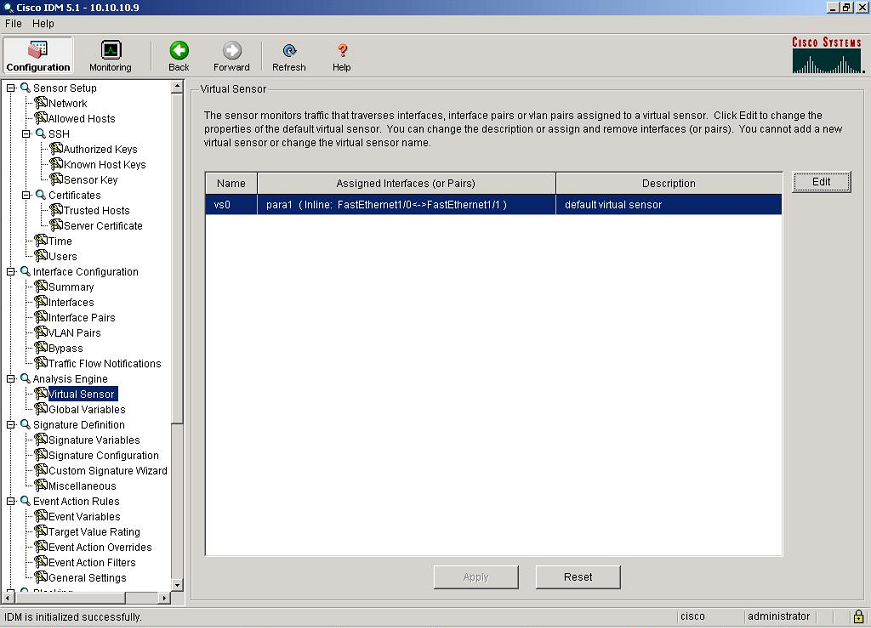

Trzeba jeszcze te dwa interfejsy podłączyć do tzw. wirtualnego sensora (rysunek poniżej) tak, aby monitorowały ruch pojawiający się na nich. Dokonuje się tego w oknie Analysis Engine > Virtual Sensor poprzez edycję domyślnego wpisu wirtualnego sensora:

Rysunek 3.22 Przykładowy ekran konfiguracji wirtualnego sensora28

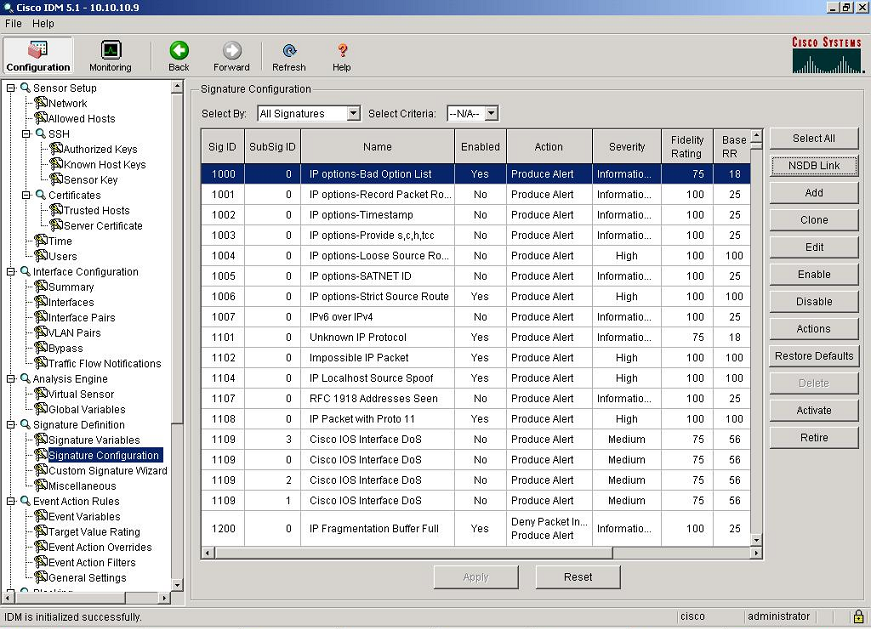

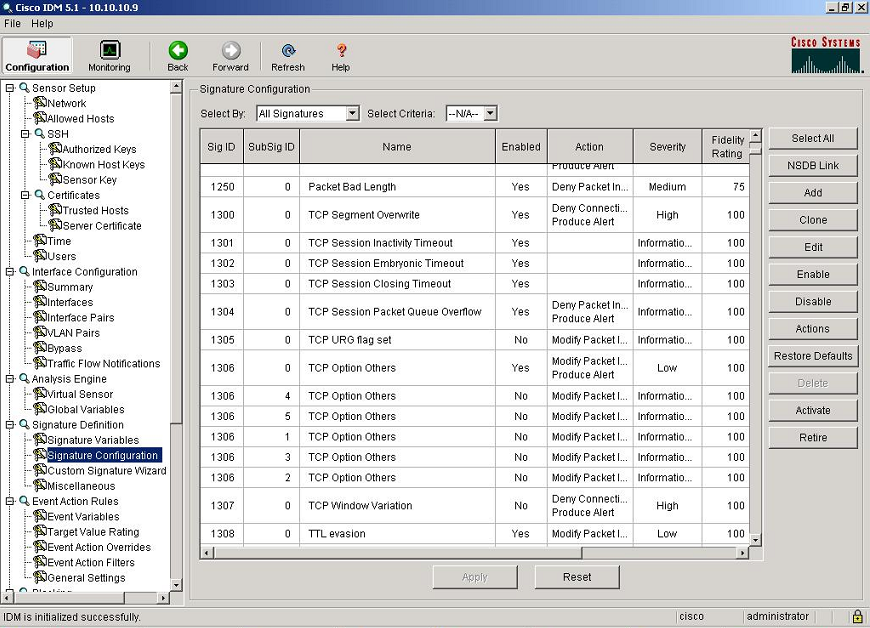

Na tej stronie (rysunek poniżej) mamy podgląd wszystkich sygnatur, które posiada nasz IDS. Przy każdej z nich można znaleźć między innymi jej numer, podnumer, nazwę, czy jest włączona, akcję podjętą gdy zostanie wykryta, poziom dokuczliwości, poziom dokładności, bazowy poziom ryzyka. Także poprzez podświetlenie konkretnego zagrożenia możemy otrzymać jego opis poprzez przycisk NSDB Link po zalogowaniu na stronie Cisco. Oczywiście poprzez przyciski możemy np. wyłączyć daną sygnaturę, aby nie generowała niepotrzebnie fałszywych alarmów.

Można także stworzyć własną definicję sygnatury np. poprzez skopiowanie jednej z już istniejących i lekką modyfikację lub dzięki wbudowanemu kreatorowi sygnatur.

Rysunek 3.23 Przykładowa konfiguracja sygnatur ataku29

Dzięki zakładce Event Action Rules możemy zdefiniować działanie IDS-a, gdy wykryje dany typ zdarzenia. Np. w Event Variables definiujemy nasze adresy lokalne, czyli 10.0.0.0 z maską 250.240.0.0.0 jako lokalne_adresy. W Target Value Rating definiuje się poziom zagrożenia celu ataku np. serwery będą miały wysoki tego rodzaju wskaźnik może je między sobą jeszcze bardziej różnicować i przypisać np. serwerowi bazy danych poziom najwyższy 100, a serwerowi www 85. Następnie IDS oblicza na podstawie poziomu ryzyka wykrytego zagrożenia oraz poziomu ryzyka związanego z celem ogólne ryzyko i na tej podstawie może wygenerować akcję np. wysłanie alarmu do serwera logującego, bądź jeśli zastosowałoby się urządzenie NAC (Network Admission Control) można by przez nie zablokować ten ruch za pomocą firewalla.

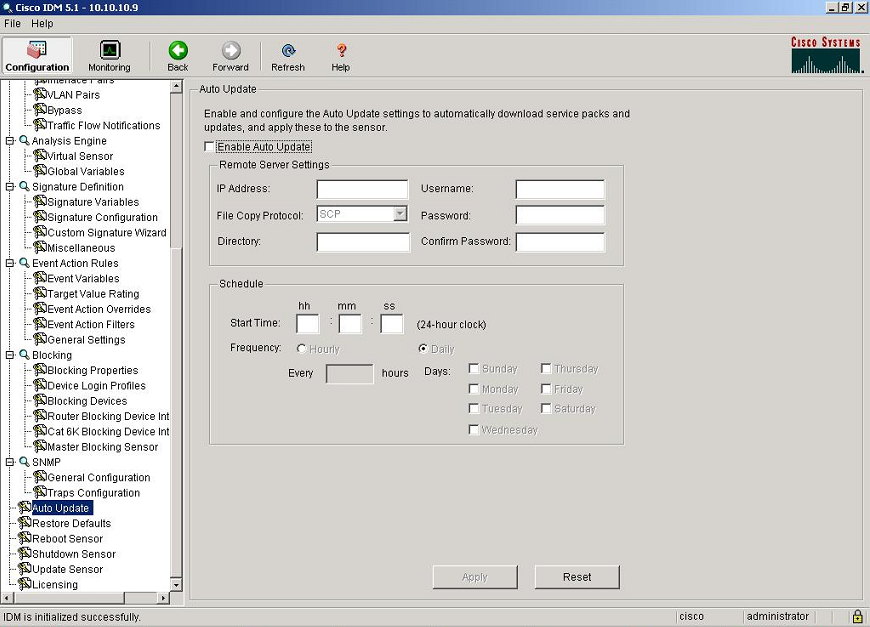

Następną ważną funkcją, o której należy pamiętać jest częsta aktualizacja sygnatur ataków. Bowiem podobnie tutaj rzecz się ma jak z programami antywirusowymi. Trzeba pamiętać, że nieuaktualniany antywirus jest tylko trochę lepszy od jego braku. W IDM-ie funkcja odpowiedzialna za automatyczne uaktualnienie sygnatur jest w menu AutoUpdate. W następujących polach zaznaczamy, że chcemy włączyć opcję automatycznego aktualizowania. Podajemy adres IP serwera FTP, na którym znajduje się aktualizacja w naszym wypadku to:10.17.0.4, protokół to FTP, katalog gdzie znajdują się aktualizacje oraz należy podać konto, na które ma IDS się zalogować aby uzyskać prawa do tego katalogu do odczytu (nazwa użytkownika i hasło). Można np. zlecić aby robił to co wtorek. Należy pamiętać, że wcześniej sami musimy ściągnąć te aktualizacje ze strony cisco.com na serwer FTP.

Rysunek 3.24 Ekran konfiguracji automatycznej aktualizacji sygnatur30

Bardzo podobnie wygląda aktualizacja całego systemu operacyjnego, ale jej dokonuje się w zakładce Update Sensor.

Konfiguracja VPN 1

Rysunek 3.25 Koncentrator VPN w sieci uczelnianej

Konfiguracja tego urządzenia odbywa się przy pomocy interfejsu Web. Wpierw jednak za pomocą portu konsoli należy dokonać wstępnej konfiguracji koncentratora.

| Wstępna konfiguracja koncentratora VPN 1 |

| Login: admin

Password: admin Welcome to Cisco Systems VPN 3000 Concentrator Series Command Line Interface Copyright (C) 1998-2001 Cisco Systems, Inc. -- : Set the time on your device. ... > Time Quick -> [ 15:46:41 ] _ -- : Enter the date ... > Date Quick -> [ 02/13/2006 ] _ -- : Set the time zone on your device. ... -- : Enter the time zone using the hour offset from GMT: ... > Time Zone Quick -> [ 0 ] +1 1) Enable Daylight Savings Time Support 2) Disable Daylight Savings Time Support Quick -> [ 2 ] _ This table shows current IP addresses. Interface IP Address/Subnet Mask MAC Address --------------------------------------------------------------- | Ethernet 1 - Private | 0.0.0.0/0.0.0.0 | | Ethernet 2 – Public | 0.0.0.0/0.0.0.0 | --------------------------------------------------------------- ** An address is required for the private interface. ** > Enter IP Address Quick Ethernet 1 -> [ 0.0.0.0 ] 10.4.0.2 > Enter Subnet Mask Quick Ethernet 1 -> [ 255.0.0.0 ] 255.255.0.0 1) Ethernet Speed 10 Mbps 2) Ethernet Speed 100 Mbps 3) Ethernet Speed 10/100 Mbps Auto Detect Quick -> [ 3 ] 3 1) Enter Duplex - Half/Full/Auto 2) Enter Duplex - Full Duplex 3) Enter Duplex - Half Duplex Quick -> [ 1 ] 1 1) Modify Ethernet 1 IP Address (Private) 2) Modify Ethernet 2 IP Address (Public) 3) Configure Expansion Cards 4) Save changes to Config file 5) Continue 6) Exit Quick ->2 This table shows current IP addresses. Interface IP Address/Subnet Mask MAC Address --------------------------------------------------------------- | Ethernet 1 - Private | 10.4.0.2/255.255.0.0 | | Ethernet 2 - Public | 0.0.0.0/0.0.0.0 | --------------------------------------------------------------- ** An address is required for the private interface. ** > Enter IP Address Quick Ethernet 2 -> [ 0.0.0.0 ] 110.87.234.26 > Enter Subnet Mask Quick Ethernet 2 -> [ 255.0.0.0 ] 255.255.255.252 1) Ethernet Speed 10 Mbps 2) Ethernet Speed 100 Mbps 3) Ethernet Speed 10/100 Mbps Auto Detect Quick -> [ 3 ] 3 1) Enter Duplex - Half/Full/Auto 2) Enter Duplex - Full Duplex 3) Enter Duplex - Half Duplex Quick -> [ 1 ] 1 1) Modify Ethernet 1 IP Address (Private) 2) Modify Ethernet 2 IP Address (Public) 3) Configure Expansion Cards 4) Save changes to Config file 5) Continue 6) Exit Quick ->4 1) Modify Ethernet 1 IP Address (Private) 2) Modify Ethernet 2 IP Address (Public) 3) Configure Expansion Cards 4) Save changes to Config file 5) Continue 6) Exit Quick ->6 Done |

Połączenie między klientem łączącym się do aplikacji serwerowej znajdującej się na koncentratorze może się odbywać w trybie szyfrowanym (SSL – protokół HTTPS) lub poprzez zwykły protokół HTTP. Oczywiście zalecanym jest szyfrowanie transmisji. Dlatego aby połączyć się z koncentratorem należy w przeglądarce internetowej wpisać w pasku adresu: https://10.4.0.2/admin takiej próby można dokonywać tylko poprzez interfejs prywatny. W naszym wypadku można ustawić SW 1 tak, aby routował ruch między

VLAN-em administracyjnym oraz VLAN-em pracowni komputerowych, aby z sieci administracyjnej można było zarządzać tym urządzeniem.

Rysunek 3.26 Przykładowy ekran logowania do menadżera koncentratora VPN31

Należy teraz wpisać nazwę użytkownika oraz hasło (domyślnie oba: to admin).

Przedstawię teraz konfigurację koncentratora, aby zdalni użytkownicy mieli dostęp przez specjalną aplikację Cisco SSL VPN Client, która zostanie automatycznie zainstalowana na komputerze, który uzyska dostęp do koncentratora. Zwiększa to bardzo elastyczność systemu i automatyzuje proces łączenia. Przy konfiguracji zakładamy, że mamy nową wersję systemu i nie musimy osobno doinstalowywać klienta do koncentratora, ponieważ jest on tam dołączony.

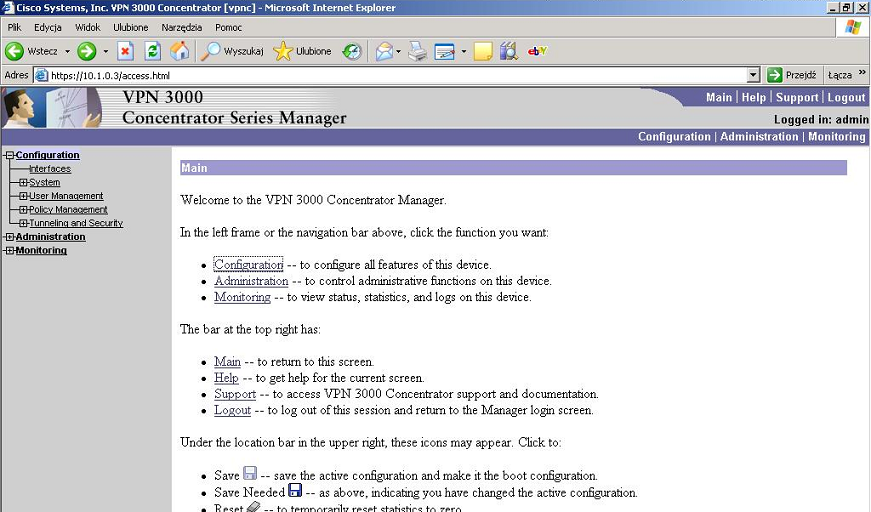

Po zalogowaniu naszym oczom ukaże się następujący interfejs.

Rysunek 3.27 Główne menu menadżera32

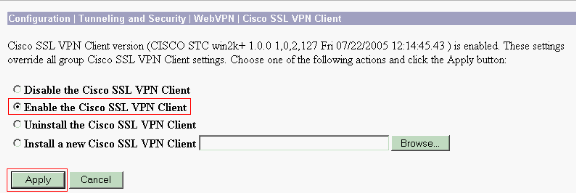

Aby włączyć funkcję klienta Cisco przechodzimy do: Configuration > Tunneling and Security > WebVPN | Cisco SSL VPN Client i zaznaczamy:

Rysunek 3.28 Włączenie funkcji klienta Cisco SSL VPN33

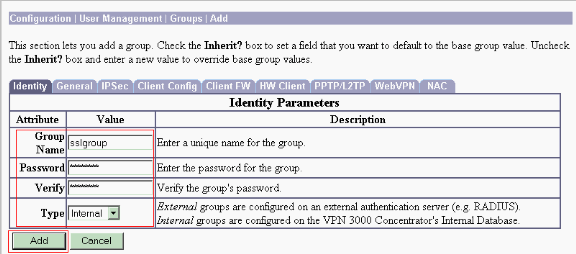

Teraz skonfigurujemy grupę, która będzie mogła mieć prawa dostępu do naszej wewnętrznej sieci pracowni komputerowych za pomocą okien: Configuration > User Management > Groups > Add.

Rysunek 3.29 Przykładowe okno dodawania nowej grupy34

Będzie ona nosiła nazwę: zdalni_Web_VPN. Należy także zdefiniować mocne hasło, ponieważ istnieje możliwość logowania bezpośrednio na grupę. Będziemy używać wewnętrznej bazy autentykacji, czyli ma być wybrane Internal.

Teraz dla tej grupy przechodzimy na zakładkę konfiguracji WebVPN. Tutaj zaznaczamy opcje:

Enable URL Entry (dla umieszczenia pól logowania na stronie domowej menadżera koncentratora)

Enable Port Forwarding (włącza przekierowania portów tak, aby mogły działać aplikacje oparte na połączeniu TCP jak np. ssh)

Enable Cisco SSL VPN Client (włącza używanie klienta Cisco dla tej grupy)

Require Cisco SSL VPN Client (włącza wymaganie połączenia przez klienta Cisco)

Keep Cisco SSL VPN Client (sprawdza czy aplikacja klienta jest zainstalowana na zdalnym komputerze)

Cisco SSL VPN Client Keepalive Frequency: 30 (włącza sprawdzanie połączenia co 30 sek. za pomocą specjalnych pakietów keepalive)

Port Forwarding Name: Aplikacje (nadaje nazwę jaką widzą użytkownicy gdy łączą się z aplikacjami opartymi na TCP)

Homepage (można tutaj wyszczególnić jaka strona będzie załadowana przy logowaniu)

Teraz można zdefiniować użytkowników, którzy będą mieli możliwość zdalnego dostępu. Wybrać należy: Configuration > User Management > Users > Add.

Wpisujemy nazwę użytkownika oraz jego hasło, a także przynależność do grupy: zdalni_Web_VPN. Teraz przypiszemy do naszej grupy pulę adresów, z jakiej zostanie im przyznany adres po zalogowaniu. Trzeba wejść w: Configuration > System > Address Management > Assignment i wybrać:

Use Address Pools

i oczywiście zaakceptować przyciskiem Apply.

Następnie przechodzimy do: Configuration > System > Address Management > Pools > Add. Aby zdefiniować naszą pulę adresów. Tutaj wpisujemy adres od początkowego: 10.4.254.1 do 10.4.254.254 i maskę: 255.255.0.0. Zatwierdzamy przyciskiem Add.

Aby zdefiniować podstawowy routing wchodzimy do: Configuration > System > IP Routing > Default Gateway.

Tutaj jako domyślną bramę podajemy adres następnego routera w sieci zewnętrznej, czyli:

110.87.234.25 , metryka zaś wynosi 1 przeskok. Oraz zaznaczamy:

Override Default Gateway (mówi nam, że koncentrator sam może wybrać nauczoną domyślną trasę dla pakietów)

Aby interfejs SSL mógł działać poprawnie musi posiadać wygenerowany dla niego certyfikat. Należy to sprawdzić w: Administration > Certificate Management i jeżeli któryś z nich go nie posiada, to należy stworzyć go z wykorzystaniem linku Generate w menu Actions.

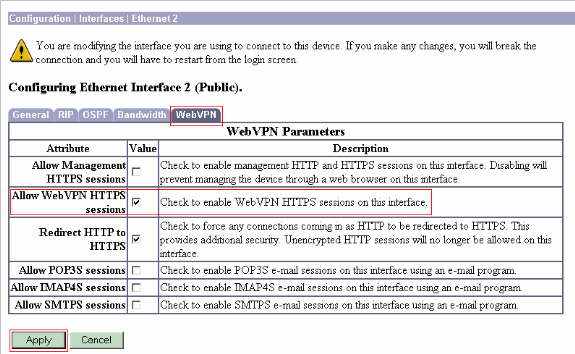

Ostatnią rzeczą jaka pozostaje to, umożliwienie nawiązania sesji HTTPS na interfejsie publicznym dla połączeń VPN. Dokonujemy tego przez: Configuration > Interfaces.

Rysunek 3.30 Menu konfiguracji WebVPN dla interfejsu publicznego35

Zaznaczamy także dodatkową opcję przekierowującą wszystkie żądania http na bezpieczny protokół https. Koncentrator jest skonfigurowany.

Teraz wystarczy, aby zdalny użytkownik wpisał do przeglądarki zewnętrzny adres IP poprzedzony https:// lub wpisał odpowiadający mu adres DNS. Zostanie wtedy wyświetlona strona z prośbą o zalogowanie. Po poprawnej weryfikacji użytkownik jest proszony o zaakceptowanie certyfikatu. Użytkownik instaluje certyfikat na swoim komputerze wraz z nim zostanie zainstalowany klient Cisco, którego oznaką będzie klucz, który pojawi się w pasku ikon koło zegara. Po jego kliknięciu można podglądnąć parametry sesji, która została ustanowiona między zdalnym hostem oraz koncentratorem. Użytkownik ma teraz dostęp do większości usług dostępnych w sieci wewnętrznej pracowni komputerowych.

Bardzo zalecane jest też skonfigurowanie prowadzenia dziennika zdarzeń np. poprzez komunikaty wysyłane do serwera logowania syslog. Odbywa się to między innymi w menu: Configuration > System > Events > Classes > Add gdzie definiujemy, na jakim poziomie ważności zdarzenia trzeba zapisywać i gdzie je wysyłać. Należy także podać adres IP serwera syslog i oczywiście zezwolić na to poprzez odpowiednią regułę na firewallu PIX 1.

Konfiguracja PIX 2

Rysunek 3.31 Firewall PIX 2 w swoim segmencie sieci

Konfiguracja będzie podobna i trochę skromniejsza od tej dla PIX 1 więc przedstawię ją bez objaśnień.

| Konfiguracja firewalla PIX 2 |

| enable

nameif ethernet0 outside security0 nameif ethernet1 inside security100 interface ethernet0 auto interface ethernet1 auto interface ethernet1 5 physical ip address outside 110.87.233.2 255.255.255.0 ip address inside 192.168.0.1 255.255.255.252 hostname PIX_2 passwd trund$e@24h!asslooo& encrypted enable password trudn$e@12h!asslooo& encrypted access-list acl_out deny ip 10.0.0.0 255.0.0.0.0 any access-list acl_out deny ip 172.16.0.0 255.240.0.0 any access-list acl_out deny ip 192.168.0.0 255.255.0.0 any access-group acl_out in interface outside nat (inside) 1 0.0.0.0 0.0.0.0 2000 100000 global (outside) 1 110.87.233.2 netmask 255.255.255.255 route outside 0.0.0.0 0.0.0.0 110.87.233.1 1 ntp serwer 123.123.111.23 key 187549597 source outside prefer ntp authenticate ntp authentication-key 85485495437 md5 4300g5ugj034gk0j094 ntp trusted-key 845354385 sysopt security fragguard fixup protocol ftp 21 fixup protocol http 80 fixup protocol smtp 25 ip audit attack action alarm drop ip audit info action alarm route inside 192.168.0.1 255.255.255.252 192.168.0.1 ip reverse-path interface outside ip reverse-path interface inside isakmp policy 10 authentication pre-share isakmp policy 10 encryption 3des isakmp policy 10 group 2 isakmp policy 10 hash sha isakmp policy 10 lifetime 86400 isakmp enable outside isakmp identity address isakmp key po45z%hhh$#46slo! 0.0.0.0 netmask 0.0.0.0 ip local pool adresy_lok_vpn 192.168.254.1-192.168.254.254 isakmp client configuration address-pool local adresy_lok_vpn outside access-list no_nat permit ip 192.168.0.1 255.255.0.0 192.168.254.1 255.255.255.0 nat (inside) 0 access-list no_nat sysopt connection permit-ipsec crypto ipsec transform-set moje_reguly esp-3des esp-md5-hmac crypto dynamic-map dyn_mapa 10 set transform-set moje_reguly crypto map moja_mapa 10 ipsec-isakmp dynamic dyn_mapa crypto map moja_mapa client configuration address initiate crypto map moja_mapa client configuration address respond crypto map moja_mapa interface outside vpngroup grupa_vpn address-pool adresy_lok_vpn vpngroup grupa_vpn dns-server 194.204.159.1 vpngroup grupa_vpn idle-time 1800 access-list acl_in permit ip 192.168.0.0 255.255.0.0 192.168.254.0 255.255.255.0 access-list acl_in permit ip 192.168.0.0 255.255.0.0 any eq 20, 21, 25, 53, 80, 110, 123 ,143, 194,220, 443, 989, 990 ,993, 995, 5190, 6667 access-group acl_in in interface inside write memory exit disable |

Konfiguracja IDS 2

Rysunek 3.32 Najbliższe otoczenie IDS 2

Konfiguracja IDS 2 jest w pewnym stopniu zbliżona do tej przedstawionej dla IDS 1 jednak ma pewne ważne różnice, które postaram się nakreślić.

Pierwszą z nich jest to, że IDS 2 pracuje bezpośrednio w sieci to przez niego przepływają pakiety, a nie tylko ich nasłuchuje. Oczywiście takie rozwiązanie ma swoje zalety takie jak dokładną analizę każdego pakietu oraz możliwość szybkiego zareagowania i odcięcia niepożądanego ruchu. Z tego też względu Cisco postanowiło zmienić nazwę swych urządzeń z IDS na IPS (ponieważ potrafią aktywnie zabezpieczać sieć (P - prevention), a nie tylko wykrywać intruzów (D - detection)). Niestety wadą takiej technologii jest nieznaczne opóźnienie wprowadzane przez urządzenie.

Po wstępnym ustawieniu IDS 2 można się z nim połączyć i skonfigurować interfejsy do pracy w trybie in-line. Wpierw oba interfejsy trzeba włączyć w menu: Interface Configuration > Interfaces.

Rysunek 3.33 IDS 2 - konfiguracja interfejsów36

Następnie poprzez kolejny ekran, czyli Interface Pairs, trzeba oba te interfejsy ze sobą skojarzyć tworząc parę. Para ta zostanie wykorzystana w menu: Analysis Engine > Virtual Sensor gdzie zostanie dodana do domyślnego wirtualnego sensora.

Oczywiście tylko interfejs przeznaczony do zarządzania ma adres IP inne nie posiadają go, dlatego urządzenie jest dla użytkowników przeźroczyste.

Rysunek 3.34 Dodanie pary interfejsów do wirtualnego sensora37

Oprócz takiej oto konfiguracji można także zdefiniować dodatkowe akcje bezpośrednio na pakietach, w których zostały zauważone sygnatury przechowywane w bazie IPS-a. Dlatego też w menu: Signature Definition > Signature Configuration widać, że pakiet może zostać np. zmodyfikowany, przerwane może być połączenie lub na przykład może być zablokowany. A więc działa także jako strażnik sieci przed niepożądanym ruchem.

Rysunek 3.35 Konfiguracja sygnatur włamań38

Konfiguracja PIX 3

Rysunek 3.36 PIX 3 w sieci uczelnianej

Konfiguracja tego firewalla nie będzie się wiele różniła od tej przedstawionej dla PIX 2 oraz 1, więc skomentuje tylko pojawiające się różnice.

| Konfiguracja firewalla PIX 3 |

| enable

nameif ethernet0 outside security0 nameif ethernet1 inside security100 interface ethernet0 auto interface ethernet1 auto ip address outside 110.87.235.26 255.255.255.252 ip address inside 192.168.5.1 255.255.255.0 hostname PIX_3 passwd trund$e@24h!asslooo& encrypted enable password trudn$e@12h!asslooo& encrypted access-list acl_out deny ip 10.0.0.0 255.0.0.0.0 any access-list acl_out deny ip 172.16.0.0 255.240.0.0 any access-list acl_out deny ip 192.168.0.0 255.255.0.0 any access-group acl_out in interface outside nat (inside) 1 0.0.0.0 0.0.0.0 2000 100000 global (outside) 1 110.87.235.26 netmask 255.255.255.255 route outside 0.0.0.0 0.0.0.0 110.87.235.25 1 ntp serwer 123.123.111.23 key 187549597 source outside prefer ntp authenticate ntp authentication-key 85485495437 md5 4300g5ugj034gk0j094 ntp trusted-key 845354385 sysopt security fragguard fixup protocol ftp 21 fixup protocol http 80 fixup protocol smtp 25 ip audit attack action alarm drop ip audit info action alarm route inside 192.168.5.1 255.255.255.0 192.168.5.1 ip reverse-path interface outside ip reverse-path interface inside isakmp policy 10 authentication pre-share isakmp policy 10 encryption 3des isakmp policy 10 group 2 isakmp policy 10 hash sha isakmp policy 10 lifetime 86400 isakmp enable outside isakmp identity address isakmp key po45z%hhh$#46slo! 0.0.0.0 netmask 0.0.0.0 ip local pool adresy_lok_vpn 192.168.6.1-192.168.6.254 isakmp client configuration address-pool local adresy_lok_vpn outside access-list no_nat permit ip 192.168.5.1 255.255.255.0 192.168.6.1 255.255.255.0 nat (inside) 0 access-list no_nat sysopt connection permit-ipsec crypto ipsec transform-set moje_reguly esp-3des esp-md5-hmac crypto dynamic-map dyn_mapa 10 set transform-set moje_reguly crypto map moja_mapa 10 ipsec-isakmp dynamic dyn_mapa crypto map moja_mapa client configuration address initiate crypto map moja_mapa client configuration address respond crypto map moja_mapa interface outside vpngroup grupa_vpn address-pool adresy_lok_vpn vpngroup grupa_vpn dns-server 194.204.159.1 vpngroup grupa_vpn idle-time 1800 access-list acl_in permit ip 192.168.5.0 255.255.255.0 192.168.6.0 255.255.255.0 access-list acl_in permit ip 192.168.5.0 255.255.255.0 any eq 20, 21, 25, 53, 80, 110, 123, 143, 194,220, 443, 989, 990 ,993, 995, 5190, 6667 access-group acl_in in interface inside dhcpd enable inside dhcpd address 192.168.5.10-192.168.5.254 inside dhcpd lease 86400 dhcpd dns 194.204.159.1 194.204.152.34 write memory exit disable |

Jako dodatkową usługę, na interfejsie wewnętrznym uruchomiłem serwer DHCP dla przyznawanie automatycznie adresów IP z zakresu 192.168.5.10 do 192.168.5.254 na okres 1 dnia.

Oczywiście podobnie jak IDS oraz koncentrator VPN, firewall PIX posiada graficzny interfejs do zarządzania i monitorowania o nazwie PDM.

Rysunek 3.37 Przykładowy ekran interfejsu graficznego - PDM39

komentarze

Extra!

Piekna robota!

skomentowano: 2012-11-26 14:17:44 przez: Kuba

Copyright © 2008-2010 EPrace oraz autorzy prac.