Ataki blokowania usług

Robaki (worms)

Podstawową różnicą między wirusami a robakami jest to, że głównym zadaniem tych drugich jest powielanie samych siebie. Jednak ta różnica coraz bardziej się zaciera. Dlatego też robaki atakują bardziej całe sieci niż pojedynczych użytkowników (jak robiły to wirusy). W dzisiejszym świecie są poważnym zagrożeniem. Jak mogą wpłynąć na światową sieć postaram się pokazać na przykładzie robaka o nazwie Slammer.

Dokładniej jego nazwa to SQL Slammer, ponieważ atakuje w głównej mierze serwery Microsoft SQL wykorzystując jego lukę. Robak ten został wypuszczony o godz. 5.30 GMT dnia 25 stycznia 2003 roku. Szczyt swojego działania i powielania osiągnął w przeciągu 2 godzin. W przeciągu paru godzin zainfekował ok. 75 000 hostów. W ciągu 2 dni było ich już od 250 000 do 300 000. Nie obyło się też bez infekcji wielkich ISP co wywarło duży wpływ na ogólnoświatową sieć Internet. W 30 minut po jego uwolnieniu liczba zainfekowanych hostów podwajała się co ok. 8,5 sekundy. Czyli rozprzestrzeniał się 100 razy szybciej niż inny groźny robak Code Red. W swoim szczycie robak skanował 55 milionów hostów na sekundę. Kilkunastu dostawców Internetu odnotowało znaczący spadek pasma na swych punktach dystrybucyjnych. Średnio w szczycie działania Slammera 20% pakietów było traconych. Korea Południowa straciła na pewien okres czasu prawie całkowicie dostęp do Internetu. Wpłynął także na sieci ATM obsługujące finanse oraz poważnie zakłócił działanie lotniczych systemów biletowych.

Slammer wykorzystuje do swego ataku podatność serwerów Microsoft SQL i hostów z zainstalowanym Microsoft Desktop Engine (MSDE) na atak przepełnienia bufora, wtedy istnieje możliwość wykonania kodu robaka, który znajduje się w pamięci zainfekowanego komputera przez swoje działanie stara się infekować inne hosty. Dziura ta została opublikowana przez Microsoft w lipcu 2002 roku i wtedy też została wydana łata na ten błąd.

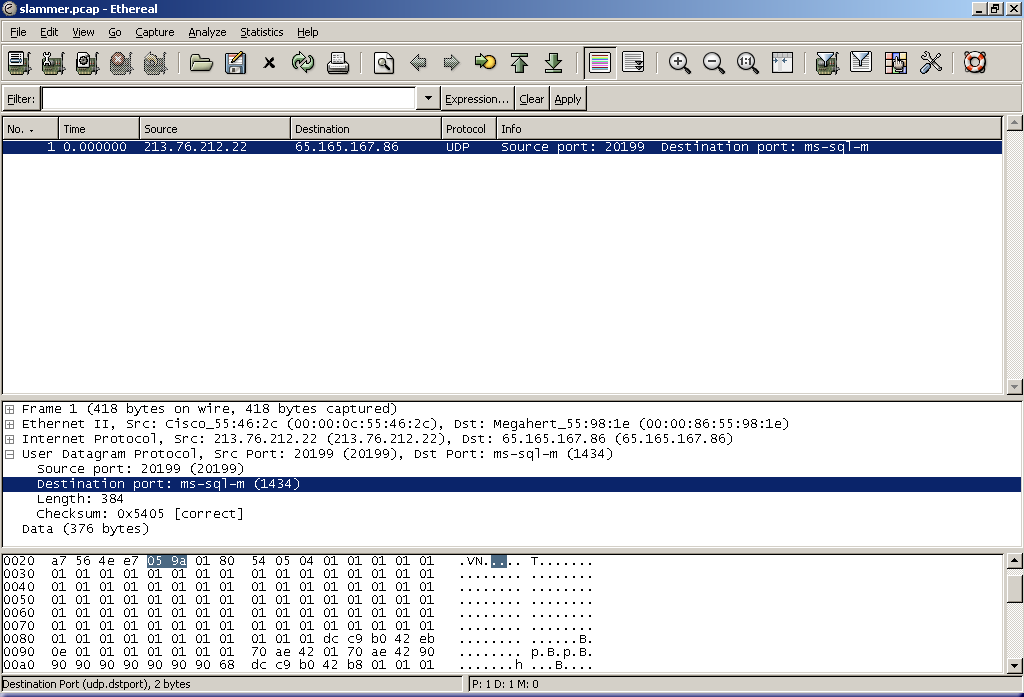

Pakiet wysyłany przez Slammera jest oparty na protokole UDP ma długość 376 bajtów i jest wysyłany na port 1434 z losowych adresów IP. Niestety zainfekowanie danego hosta możemy sprawdzić tylko po analizie ruchu wychodzącego przeznaczonego na port UDP 1434.

Rysunek 1.4 Pakiet wysłany przez robaka o nazwie Slammer6

Blokowanie usług (DoS – Denial of Services)

Celem takiego typu działania jest odmowa świadczenia usług (nuke attack) przez serwery użytkownikom uprawnionym do korzystania z nich. Polega on na tym, że ofiara, czyli serwer oferujący daną usługę jest zalewany żądaniami tej usługi w takiej ilości, że nie wystarcza mu już zasobów na obsłużenie innych klientów, więc dla nich ta usługa nie jest dostępna. Nie chodzi w nim o dostęp do danych czy systemu. Oprócz serwerów takiemu atakowi mogą być poddane routery lub inne urządzenia sieciowe. Celem tego ataku może być także doprowadzenie do zawieszenia komputera klienta.

Hakerzy korzystający z tego ataku najczęściej upatrują cel w dużych witrynach internetowych oferujących nie tylko serwisy www ale i inne usługi. Taki atakom zostały poddane witryny Yahoo.com i Buy.com.

Rozproszone blokowanie usług (DDoS – Distributed DoS)

Są to rozproszone ataki typu DoS, więc źródłem ataku nie jest pojedyncza maszyna, lecz wiele różnych hostów. Hosty te, których może być tysiące, przeprowadzają jednoczesny atak na podany cel. Bardzo trudno jest zlokalizować inicjatora ataku. Maszyny, które pośrednio uczestniczą w ataku są nazywane zombie, to na nich znajdują się zainstalowane programy zwane agentami, które nasłuchują poleceń od hakera kiedy ma nastąpić atak, na jaką maszynę i jakiego typu ma być ten atak.

Narzędziami wykorzystywanymi do tego ataku są: TribeFloodNet (TFN), TFN2K, Trinoo, Stacheldracht.

Atak taki niesie ze sobą dwa zagrożenia. Po pierwsze sami możemy zostać zaatakowani jako cel ataku. Ale także komputery w naszej sieci mogą zostać wykorzystane do ataku na inne cele (mogą stać się zombie).

Ataki blokujące usługę DNS

Ich istota opiera się na tym, iż odpowiedzi na zapytania DNS są o wiele większe od samych zapytań, więc serwery tej usługi działają jako wzmacniacze ruchu. Gdy wyśle się wiele małych zapytań do wielu serwerów DNS, przy czym zapytania mają zmieniony adres źródłowy to generowany ruch przez serwery DNS zapycha łącze i nie jest już dostępna ta usługa.

Można się przed tym chronić w ten sposób, że jeżeli serwer dostanie żądanie z podejrzanego adresu IP to wyśle pakiet odrzuconego żądania, który jest dużo mniejszy od zwykłej odpowiedzi.

Ataki SYN i LAND

Oba te ataki wykorzystują fakt uzgadniania trójetapowego w procesie nawiązywania sesji w protokole TCP między dwoma hostami. Mechanizm ten przebiega w następujący sposób:

Host 1 wysyła segment żądania synchronizacji SYN (dla zsynchronizowania numerów sekwencyjnych pakietów)

Host 2 wysyła w odpowiedzi na SYN pakiet ACK, czyli potwierdzenie wiadomości oraz własne SYN (dla synchronizacji).

Host 1 wysyła pakiet ACK potwierdzający pakiet SYN.

Gdy oba komputery potwierdzą pakiety synchronizacyjne (SYN) przez pakiety potwierdzenia (ACK) proces uzgadniania uznaje się za zakończony połączenie jest ustanowione.

Jednakże, host wysyłający pakiet SYN czeka pewną ilość czasu na pakiet ACK, jeśli on nie dotrze to cały proces jest zakańczany.

Atak SYN (Synchronization request attack) polega na tym, że host 1 wysyła pakiety SYN do ofiary ze zmienionym adresem źródłowym. Host 2 odpowiada, ale nie dostaje potwierdzenia na swój pakiet SYN, więc czeka pewien czas a później kończy połączenie. Jeśli tych wysłanych pakietów będzie dużo, to bufor hosta 2 oczekujący na potwierdzenie SYN/ACK zostanie zapełniony i nie będzie przyjmował nowych pakietów SYN, co wiąże się z odmową usług działających na protokole TCP.

Atak LAND to odmiana ataku SYN. Tym razem pakiety SYN z hosta 1 mają adres źródłowy ciągle tego samego hosta, który jest ofiarą tego ataku. Ponieważ zostaje on zalewany pakietami SYN/ACK. Tego typu ataku można uniknąć odrzucając pakiety, których adres źródłowy pochodzi z naszej sieci.

Ping of death (ping wielkiego pakietu)

Polega on na wysyłaniu pakietu icmp o rozmiarze większym niż dopuszczony przez specyfikację IP (ponad 65536 bajtów). Maszyna odbierająca ten pakiet może zareagować nieprzewidywalnie np. może się zresetować, zawiesić.

Teardrop

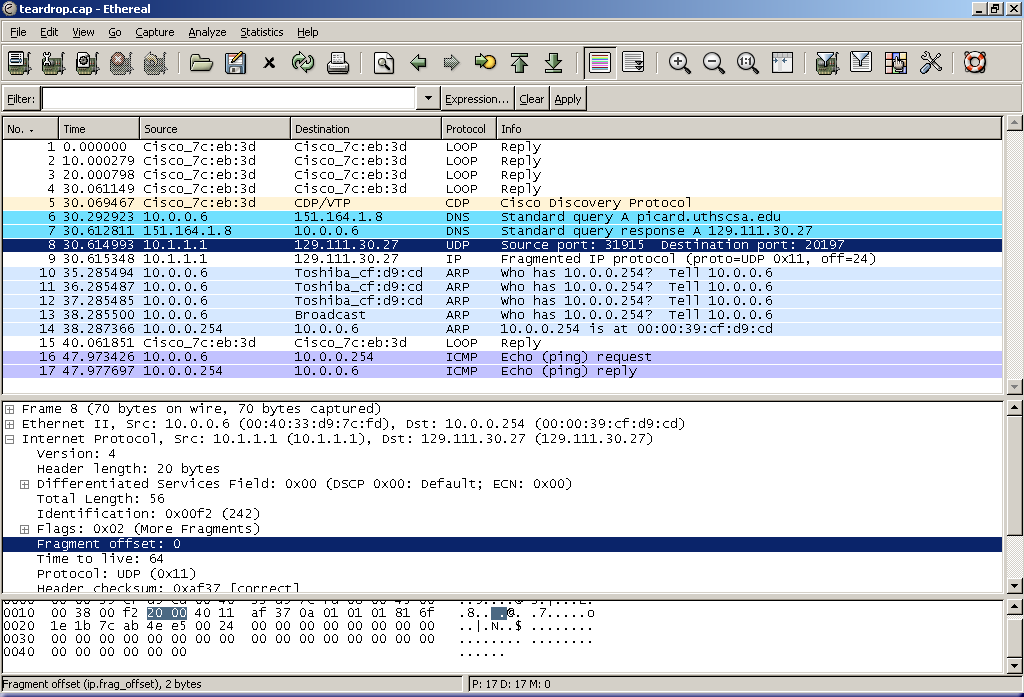

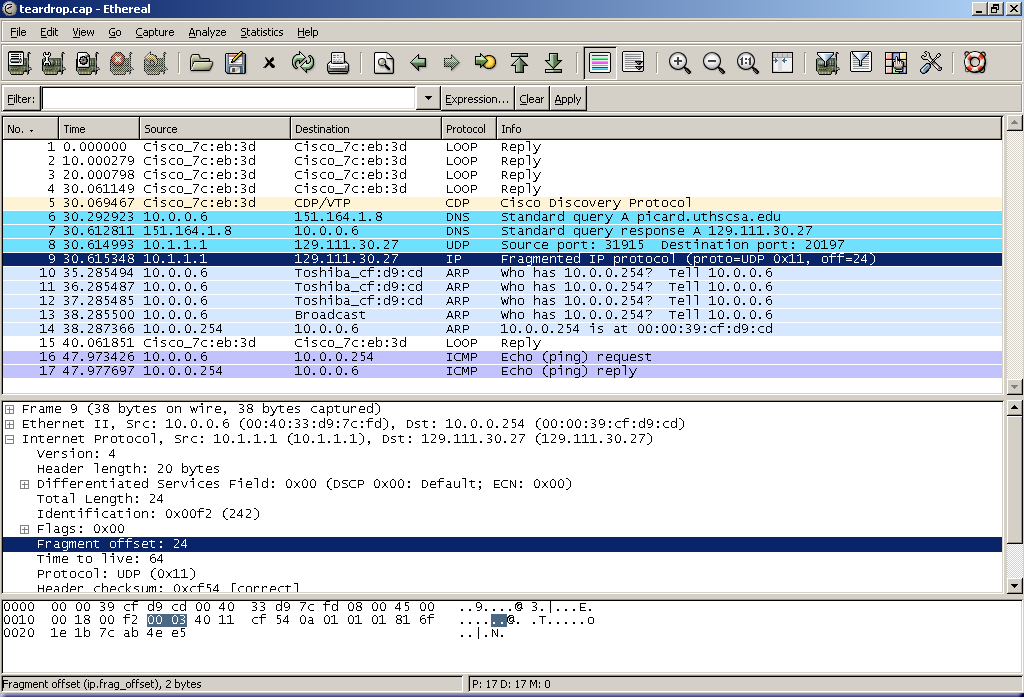

Skutki działania tego rodzaju ataku są podobne jak ping of death, jednakże mechanizm działania jest inny. Program wykorzystujący ten atak generuje pofragmentowane pakiety, jednak pola wskazujące przesunięcia w tych fragmentach – tak, aby fragmenty pakietu złożyć w jedną całość – nakładają się na siebie.

W przypadku tego ataku fragmenty te mogą mieć następujące przesunięcia:

Fragment 1: przesunięcie od 100 do 300

Fragment 2: przesunięcie od 200 do 400

Widać tutaj jednoznacznie, że fragmenty pakietu oryginalnego mają pewną część wspólną, co nie jest poprawne, bo nie wiadomo, które dane oryginalnego pakietu zawarte między bajtami 200 a 300 te z pierwszego, czy drugiego fragmentu zawrzeć w pakiecie po jego złożeniu w całość.

Host otrzymując taki pofragmentowany pakiet próbuje go złożyć w jedną całość, jednak nie jest to możliwe ze względu na błędne wartości przesunięć. Jeśli host nie ma zdefiniowanego działania w takim przypadku, to jego postępowanie nie jest przewidywalne i jego praca może ulec awarii.

Rysunek 1.5 1 fragment pakietu o przesunięciu 0 i długości 56 bajtów7

Rysunek 1.6 2 fragment pakietu o przesunięciu 24 bajtów i długości 24 bajtów. Zachodzi na fragment 1 o długości 56 bajtów8.

Powódź ICMP (ICMP flood) - powódź ping (ping flood)

Atak ten polega na wysyłaniu w bardzo dużej ilości pakietów ping, czyli żądań echa protokołu icmp do interfejsu Winsock (Windows socket – zbiór gniazdek (końcowy punkt informacji, przez który proces może wysyłać i otrzymywać dane) dla systemu Windows)9 lub programu dialera (klienta dzwoniącego na wybrany numer i ustanawiającego połączenie za pomocą modemu). Z powodu zalewu informacjami ping atakowany host przestaje odpowiadać na kolejne żądania echa, co może prowadzić do zerwania połączenia modemowego lub danego programu z serwerem.

Wysoka aktywność modemu może świadczyć o tym typie ataku.

Atak typu Fraggle

Atakujący korzysta z adresu źródłowego ofiary, którą pragnie zaatakować i wysyła takie pakiety ping ze sfałszowanym adresem źródłowym do całej podsieci, w skutek, czego wszystkie komputery z tej podsieci wysyłają odpowiedź na żądanie echa do komputera, który jest ofiarą. Ofiarę zalewa fala pakietów odpowiedzi.

Ten typ ataku był używany przez proserbskich hakerów w czasie wojny w Kosowie, ofiarami były witryny amerykańskie oraz NATO.

Atak typu Smurf

Należy do grupy ataków brute force. Działa tak jak powódź ICMP, ale przekierowuje żądanie echa przez router sieciowy tak, aby dostał się do innej sieci. Docelowym adresem jest adres rozgłoszeniowy atakowanej sieci, a nie pojedynczy host. Tak duży ruch generowany w tej sieci może spowodować, że stanie się ona w ogóle nie dostępna dla użytkowników. Generowany ruch dlatego jest tak wielki, ponieważ pojedynczy host jest w stanie wysłać od 40 do 50 żądań echa ICMP (pingów), a liczba generowanych odpowiedzi przez hosty w ciągu sekundy jest iloczynem liczby od 40 do 50 oraz liczby hostów działających w sieci. Taki atak jest w stanie zapchać nawet najszybsze łącza np. T1 (1536 kb/s).

Gorszą odmianą tego ataku jest działanie polegające na fałszowaniu źródłowego adresu IP nadawcy, przez co nie tylko sieć, do której są wysyłane pakiety ping, ale i odbierająca jest zalewana niepotrzebnym ruchem sieciowym.

Podstawową obroną przed takim atakiem jest zablokowanie możliwości przechodzenia przez router ruchu rozgłoszeniowego oraz filtracja pakietów ping przechodzących przez router.

Bomba UDP (powódź UDP)

Polega na wykorzystaniu pewnych usług działających na protokole UDP, których charakterystyczną cechą jest to, iż odbijają pakiety (czyli odsyłają pakiety) przychodzące na porty dla tych usług. Między dwoma systemami można więc wygenerować powódź pakietów UDP, co nie tylko blokuje dane hosty, ale może spowodować blokadę całej sieci.

Jedną z takich usług jest chargen nasłuchujący na porcie 19. Wysyłając pakiet z łańcuchem znakowym na ten port jego zawartość będzie odsyłana po jednym znaku w każdy pakiecie (jest to jakby literowanie pola danych danego pakietu przez wiele pakietów). Atakujący może więc wysyłać niekończące się ciągi pakietów, aby zatkać komunikację. Usługa ta powinna być włączona tylko dla celów testowych w innym wypadku należy ją wyłączyć. Kolejne usługi, które mogą być wykorzystane w ten nikczemny sposób to np. usługa echa działająca na porcie 7, jak również usługa quotd (quote-of-the-day (tekst na dziś)) na porcie 17, oraz daytime na porcie 13.

Zabezpieczeniem w takim wypadku będzie wyłączenie tych usług na systemach działających w sieci lub rozwiązaniem bardziej skalowalnym będzie po prostu filtracja ruchu związanego z tymi usługami na firewallu.

Atak Snork, UDP

Podobny do bomby udp, ale wykorzystujący port źródłowy o numerze: 19 (usługa chargen) lub 7 (usługa echo) a docelowy (135 – RPC - zdalne wywołanie procedur w systemach Microsoftu). Efekt jest taki sam jak przy bombie udp, czyli zalew pakietami udp, co znacznie zmniejsza wydajność sieci.

Bomba pocztowa

Typowy rodzaj ataku związanego z pocztą elektroniczną. Polega na wysyłaniu bardzo dużej ilości emaili do danego użytkownika bądź systemu. Adres wysyłającego oczywiście jest fałszowany dla ochrony jego tożsamości.

Innym sposobem tego typu ataku jest zapisanie za pomocą odpowiedniego programu ofiarę na wiele list dystrybucyjnych, które atakują ofiarę z różnych punktów tak, iż atakujący jest właściwie nieuchwytny. Atak ten zwany jest podpinaniem pod listy (list linking). W Internecie działa wiele serwerów, na których znajduje się wiele wiadomości list dyskusyjnych lub innych zbiorów wiadomości elektronicznych. Jeżeli dany użytkownik jest subskrybentem danej listy to otrzymuje od danego serwera wiadomości na interesujący go temat, co pewien okres czasu. Dopinanie do listy polega po prostu na wpisaniu emaila ofiary na setki takich list, których staje się subskrybentem, ale bez jego zgody. Tak wiele otrzymywanych maili mogą nie tylko spowodować zawieszenie komputera ofiary, ale także wpłynąć niekorzystnie na jego serwer pocztowy.

Ataki za pomocą apletów

To jeden z najczęstszych ataków przeprowadzanych w Internecie. Programem inicjującym działanie złośliwego apletu jest przeglądarka internetowa w zależności od ustawień może uruchomić go automatycznie bądź po naszej zgodzie. Tak uruchomiony mały program jest w stanie zatrzymać w systemie pewne usługi prowadząc do niestabilności systemu lub jego zawieszenia.

Ataki na protokoły routingu

Polegają na ingerowaniu atakującego w procesy routingu odbywające się w atakowanej sieci.

Tego typu ataki można podzielić na dwie kategorie:

przerwanie działania głównego węzła sieci (to próba zablokowania dostępu do zasobów sieciowych dla autoryzowanych użytkowników sieci; jednak gdy atak ustaje większość protokołów routingu poprawia wpisy w tablicach routingu i wszystko zaczyna funkcjonować prawidłowo np. gdy na skutek ataku na protokół routingu OSPF zostanie przerwana relacja przylegania, to po ustaniu ataku znów ta relacja jest ustanawiana)

fałszowanie informacji o routingu (polega na zmianie informacji niesionych przez protokoły routingu takie jak informacje o topologii, osiągalności czy przekierowaniu ruchu; ten typ ataku jest używany do blokowania usług, fałszowania wiadomości przesyłanych między dwoma systemami lub przesyłania ruchu inną trasą niż zwykle)

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.