Pozostałe ataki

Atak przy użyciu sniffera

Sniffer to urządzenie bądź program, którego zadaniem jest przechwytywanie i interpretowanie pakietów docierających do fizycznego interfejsu, na którym pracuje.

Służy on nie tylko hakerom dla analizy pakietów, ale jest bardzo przydatnym narzędziem do analizy działania sieci i ewentualnego rozwiązywania problemów z nią, może też posłużyć do wykrycia wąskich gardeł w sieci lub wykrywaniu intruzów. Niestety hakerzy wykorzystują go jako narzędzie do poznawania niezaszyfrowanych haseł, nazw użytkowników, przesyłanych danych oraz źródła i przeznaczenia tych informacji. Aby przeprowadzić ten rodzaj ataku haker musi wpierw uzyskać dostęp do sieci, którą zamierza podsłuchiwać bądź przez fizyczne dołączenie się lub uzyskanie loginu oraz hasła użytkownika sieci.

Ten rodzaj ataku jest zazwyczaj wstępem do dalszych prób włamań, a ma na celu rozpoznanie sieci i zdobycie jak największej ilości informacji, które mogą okazać się bardzo pomocne jak np. adresy IP komputerów lub hasła użytkowników.

Fizyczne podłączenie się do sieci komputerowej może zostać wykryte za pomocą urządzenia zwanego reflektometrem (TDR – time domain reflectometr), którego działanie polega na wysłaniu impulsu w badany kabel i rejestracji powracającego echa. Innymi tym razem programowanymi wykrywaczami podsłuchiwaczy pakietów są programy: Antisniff i Sentinel.

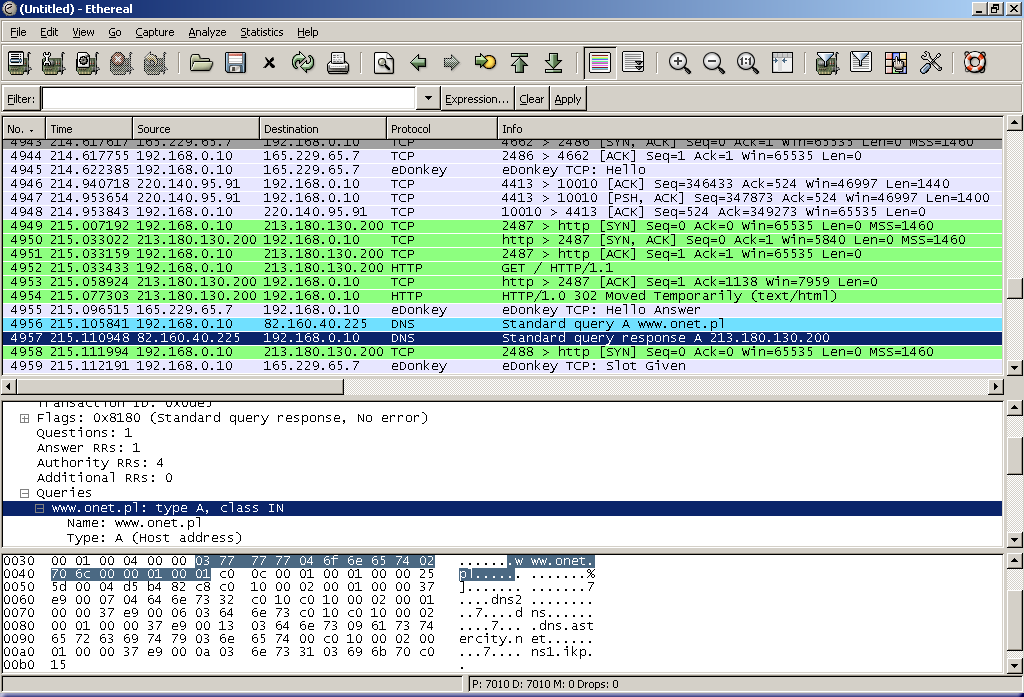

Bardzo dobrym i darmowym przykładem programem do podglądania pakietów jest Ethereal. Pracuje on na różnych systemach począwszy od Windowsów przez Linux, Unixy aż do mniej znanych np. BeOS czy Mac OS. Ładny interfejs graficzny oraz współpraca z wieloma kartami sieciowymi jak i wielość opcji oraz wsparcie dla 724 protokołów i mediów stanowią o sile tego programu.

Rysunek 1.7 Przykład sniffera Ethereal i otrzymane za jego pomocą wyniki10

Fałszowanie adresów ip (ip spoofing)

Polega na tym, że nagłówek pakietu jest zamieniany w ten sposób, że adres ip źródłowy jest zamieniany na taki, że wygląda jakby nadszedł z innego adresu niż w rzeczywistości. Pozwala to takiemu pakietowi przejść przez reguły firewalla, jeśli podmieniony adres źródłowy jest zaufanym hostem dla tego firewalla. Technika ta pozwala na omijanie zabezpieczeń, jakie administrator zastosował dla sieci wewnętrznej. Jest też wykorzystywana przy okazji innych rodzajów ataków np. skanowania połowicznego, gdy ustanawiamy połączenie ze zdalnym hostem, ale pakiet ten zawiera adres źródłowy ip hosta nieistniejącego wtedy ustanowienie połączenia nie powiedzie się nigdy. Oczywiście ten typ ataku jest też wykorzystywany do ukrywania adresu atakującego dany system. Jest on bardzo trudny do wykrycia, bowiem wydaje się, że komunikacja przebiega prawidłowo, a intruz może bez problemu modyfikować oraz odsyłać pakiety.

Na szczęście niektóre firewalle mają wbudowany tryb śledzenia połączeń i nie dadzą się nabrać na takie sztuczki. Dobrą obroną przed tego typu atakami jest blokowanie ruchu pochodzącego z Internetu, który jako źródłowy adres pakietu zawiera adres zewnętrzny przyznany dla naszej domeny.

Wybór trasy przez nadawcę

Istnieje możliwość własnego wyboru trasy, jaką ma pokonać dany pakiet, a nie wyboru tego mają dokonać tak jak się zazwyczaj dzieje routery. Są dwie metody tego rodzaju routingu:

rygorystyczny wybór trasy przez nadawcę – podawana jest dokładna trasa, jaką ma przemierzyć pakiet

swobodny wybór trasy według wskazań nadawcy – wskazywane są routery, przez które pakiet ma przejść

Dzięki takiej możliwości dostęp do hosta znajdującego się wewnątrz sieci jest możliwy, jeśli znamy trasę do niego. Można na szczęście zablokować na routerach wybór drogi przez pakiet.

Luki w protokołach innych niż TCP/IP

Odpowiednio spreparowane strony HTML, skrypty umieszczone w e-mailach i na stronach webowych, kontrolki Active-X wkomponowane w strony www itp. są poważnym zagrożeniem bezpieczeństwa każdego z hostów, który za inicjacją użytkownika wykona odpowiednią akcję np. wejdzie na stronę lub otworzy wiadomość poczty elektronicznej. Trzeba pamiętać, że wszystkie programy obsługujące format HTML są podatne na tego typu atak.

Luki w systemie operacyjnym, oprogramowaniu, sprzęcie

Niedoskonałości programów mogą spowodować udane przeprowadzenie ataku na tego typu system. Wcześniej jednak jest przeprowadzany zazwyczaj wnikliwy atak rozpoznawczy mający na celu dokładne rozpoznanie systemu i zainstalowanych aplikacji wraz z numerami ich wersji czy zainstalowanymi łatami (patchami). Takie informacje pozwalają hakerowi na zastosowanie ataku, który dla danego typu programu skutkuje zamierzonym celem np. zawieszeniem systemu lub nieautoryzowanym dostępu do systemu.

Luki te polegają najczęściej na:

Przepełnieniu bufora, czyli takiego stanu gdzie bufor systemowy (np. karty sieciowej, pamięci RAM) nie jest w stanie pomieścić nowej partii danych, bo jest w całości zajęty, a programista nie zaradził tej sytuacji. Może to doprowadzić do nadpisania części kodu w pamięci tak, iż zostanie tam zapisany kod wykonywalny danego zagrożenia lub spowoduje nieoczekiwane zadziałanie systemu np. jego restart.

Nieoczekiwane dane – błąd ten następuje, gdy program otrzyma dane, dla których nie ma zdefiniowanej akcji, którą ten program ma wykonać. Prowadzi do tego nieuwaga programisty

Błędy konfiguracji systemu – nie są to błędy, które popełnił programista, a jedynie człowiek konfigurujący dany program np. może on nie zmienić domyślnego hasła dla konta administratora, co bardzo osłabia bezpieczeństwo systemu

Okazuje się także, że elementy sprzętowe także posiadają podatności np. niektóre procesory Pentium poprzez wykonanie nieprawidłowej instrukcji 0xf00fc7c8 powodowały zawieszenie każdego systemu operacyjnego.

Konie trojańskie

Inaczej trojany, to programy, które oprócz pożytecznych funkcji, jakie wykonują działają też w sposób niezauważalny dla użytkownika udostępniając dane bądź atakowany system intruzowi. Koń trojański tak jak inne programy ma uprawnienia takie, pod jakim kontem użytkownika został zainstalowany. Jeżeli użytkownik zainstalował go logując się jako administrator do systemu to takie odziedziczy uprawnienia. Dlatego ważne jest posiadać takie uprawnienia, jakie zapewnią wygodną pracę przy minimum przywilejów.

Inna droga instalacji to aktywna zawartość stron internetowych szczególnie, jeśli przeglądarka posiada włączoną opcję automatycznego uruchamiania skryptów.

Wirusy

To programy, które instalują się w sposób niezauważalny, powielają na inne hosty i wykonują zadania niezamierzone przez operatora systemu. Wirusy mogą się przenosić za pomocą nośników wymiennych lub sieci. Mogą się mnożyć mutując się przy tym wtedy to tzw. wirusy polimorficzne. W odróżnieniu od robaków potrzebują do swojej działalności nosiciela np. w postaci pliku lub poczty elektronicznej itp. Wykorzystują luki w oprogramowaniu, właściwości systemu, niewiedzę użytkownika.

Niektóre z nich działają od razu, inne oczekują danej daty, a jeszcze inne aktywują się po wykonaniu określonego działania w systemie np. uruchomienia pliku wykonywalnego.

Mają różny charakter od kawału po zniszczenie wszystkich danych, a niekiedy także i sprzętu.

Mają także inne skutki uboczne jak chociażby:

rozsyłanie spamu

ataki na serwery

kradzież informacji

uniemożliwienie pracy na komputerze

umożliwienie działania na komputerze osobie nieuprawnionej

Ochronę przed nimi zapewniają programy antywirusowe z aktualnymi bazami wirusów, ponieważ w ciągu każdego dnia powstaje wiele nowych wirusów.

Ataki na urządzenia sieciowe

Włamanie do urządzeń sieciowych polega bądź to na próbie zalogowania się do urządzeń i odpowiedniej zmianie ich konfiguracji lub przez fizyczne podłączenie się do portu urządzenia.

Koncentrator (hub)

To urządzenie, które wszystkie ramki, które otrzyma na którymś z portów retransmituje do wszystkich pozostałych portów oprócz tego, z którego nadeszła wiadomość. Uzyskując, więc fizyczny dostęp do takiego urządzenia i podłączając się do dowolnego wolnego portu za pomocą specjalnego oprogramowania sniffera pakietów (zwanych również analizatorami protokołów lub analizatorami sieci np. takimi programami są: Protocol Inspector, Sniffer czy darmowy Ethereal) jesteśmy w stanie podsłuchiwać cały ruch przechodzący przez koncentrator. Dlatego należy szczególnie uważać na urządzenia tego typu. Muszą one być podobnie zabezpieczone fizycznie i chronione jak serwery. Należy także zwracać uwagę na podłączone do huba a nie wykorzystywane porty, które mogą być łatwą furtką dla hakera. Co do próby zalogowania się na te urządzenia to w większości przypadków są to proste urządzenia bez takich możliwości, więc o to nie trzeba się tak bardzo obawiać.

Warto tutaj zaznaczyć, że punkty dostępowe sieci bezprzewodowych działają dokładnie w ten sam sposób, a intruz nie musi się fizycznie podłączać do sieci wystarczy tylko by znalazł się w jej zasięgu.

Przełącznik (switch)

To urządzenie bardziej skomplikowane niż hub, dlatego że na podstawie tabeli adresów MAC ramka jest przesyłana na ten port, którego adres docelowy MAC jest skojarzony z odpowiednim portem w tej tabeli. Jeżeli nie ma takiego adresu to ramka jest wysyłana przez wszystkie porty switcha. Dlatego fizyczne podłączenie się na jeden z niewykorzystywanych portów nie przekazuje całego ruchu, za wyjątkiem gdy są to ramki rozgłoszeniowe, kierowane bezpośrednio do hosta włamywacza oraz ramki do innych hostów, ale tylko w procesie uczenia się adresów MAC przez switcha. Jednak można wykorzystać fakt dodawanie nowych wpisów MAC do tabeli ARP hosta przez zafałszowanie wpisu np. o domyślnej bramie.

Można, bowiem wysłać ramkę odpowiedzi na żądanie ARP (kierowane do routera), bowiem ta ramka jest rozgłaszana do wszystkich w sieci. Ramka odpowiedzi zawiera adres IP bramy domyślnej, ale nie zawiera prawdziwego adresu MAC bramy tylko ten komputera atakującego. Dzięki czemu cała komunikacja zaczyna być kierowana przez komputer włamywacza. Hosty zaczynają wierzyć, że ten komputer jest ich routerem, dalej ruch może być kierowany rzeczywiście na router, aby nikt niczego nie podejrzewał, ale cały ruch na jest skanowany przez hakera.

Efekt podszywania się pod router komputera atakującego można uzyskać także poprzez wiadomości protokołu ICMP. Protokół ten posiada zestaw komunikatów sterujących takich jak np. żądanie przekierowania ICMP. Normalnie router wysyła taki komunikat do hosta, gdy chce się on skontaktować z hostem w sieci za innym routerem, który też może służyć jako brama. W odpowiedzi na ten komunikat host kierując ramkę do tej sieci będzie wysyła jej przez tą drugą bramę. Oczywiście haker może podszyć się pod wiadomość ICMP żądania przekierowania i zmienić tak cały ruch, aby przechodził przez jego komputer. Aby się przed tym zabezpieczyć można wyłączyć opcję przekierowywania na routerze.

Niektóre z przełączników są także podatne na atak zwany blokowaniem przełącznika (switch jamming). Jego zadaniem jest przepełnienie tablicy adresów MAC na przełączniku poprzez wysyłanie bardzo dużej liczby fałszywych adresów MAC lub ciągłe przesyłanie niepotrzebnych danych. Gdy przełącznik przez ten generowany ruch zostanie zablokowany wtedy zaczyna działać jak zwykły koncentrator rozsyłając pakiety na wszystkie porty i wtedy znacznie spada poziom bezpieczeństwa tej sieci.

Oprócz tego niektóre z przełączników posiadają specjalny wydzielony port, bądź też można go ustawić za pomocą oprogramowania switcha, na który jest kopiowany cały ruch przechodzący przez urządzenie, bądź dany port. Tą funkcję stosowaną do celów testowych i rozwiązywania problemów świetnie mogą wykorzystać hakerzy.

Niektóre ze switchy mają możliwość bycia zarządzanymi, bądź to bezpośrednio przy urządzeniu (np. przez port konsoli lub RS-232) jak też zdalnie przez protokół Telnet. Trzeba w takich wypadkach być ostrożnym, ponieważ nieautoryzowany dostęp do któregoś z zarządzalnych urządzeń może być fatalny w skutkach dla tej sieci.

Router

Najbardziej narażonym urządzeniem na ataki z zewnątrz jest router brzegowy sieci. Nieautoryzowany dostęp do niego pozwala wykonywać bardzo wiele czynności łącznie z dostępem do następnych urządzeń już w sieci wewnętrznej. Dlatego należy stosować bardzo dobrą politykę haseł dostępu na konto administratora.

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.